先日3/26、webセキュリティーの認証をテーマとしたオンラインセミナーを開催させて頂きました。

ご参加頂き、誠に有難うございました。

内容としましては、認証の2大要素である、ブルートフォースアタックと、認証バイパスについて解説致しました。

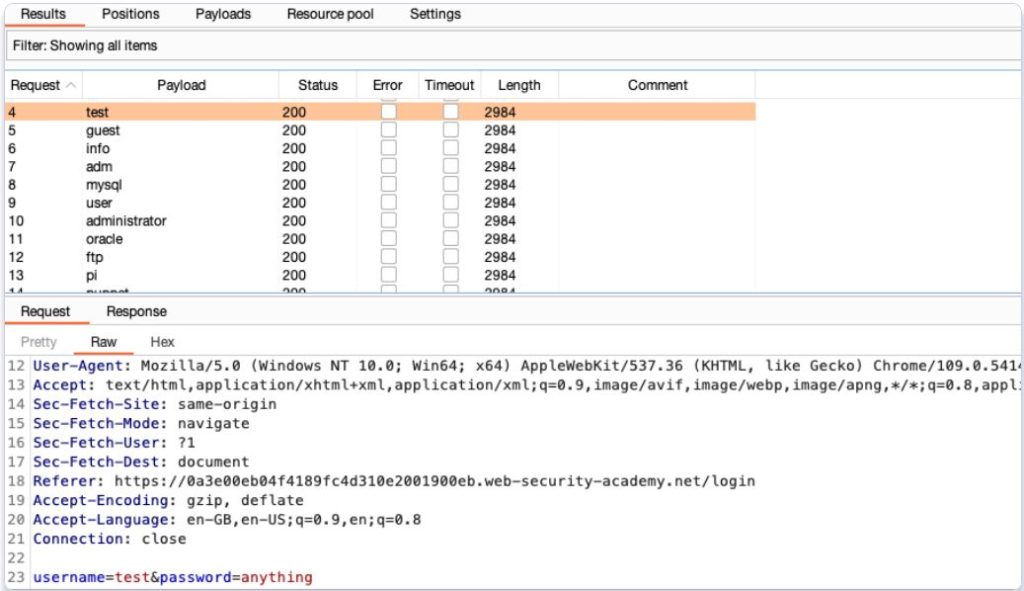

レスポンスの違いによるIDの列挙ですが、burp intruderにパスワードリストをセットし、ステータスコードの違いから、ID/パスワードを推測しました。

また、2要素認証をバイパスできるケースの解説をさせて頂きました。

参加者様から、ID列挙の時間遅延からの推測は、実務(診断等)では難しいのでは?

2要素認証バイパスで、URL直叩きでバイパスできたときの、理由など解説があれば。

などのお声も頂き、大変参考になりました。

内容や伝え方もまだまだだと感じておりますので、ブラッシュアップして参ります。

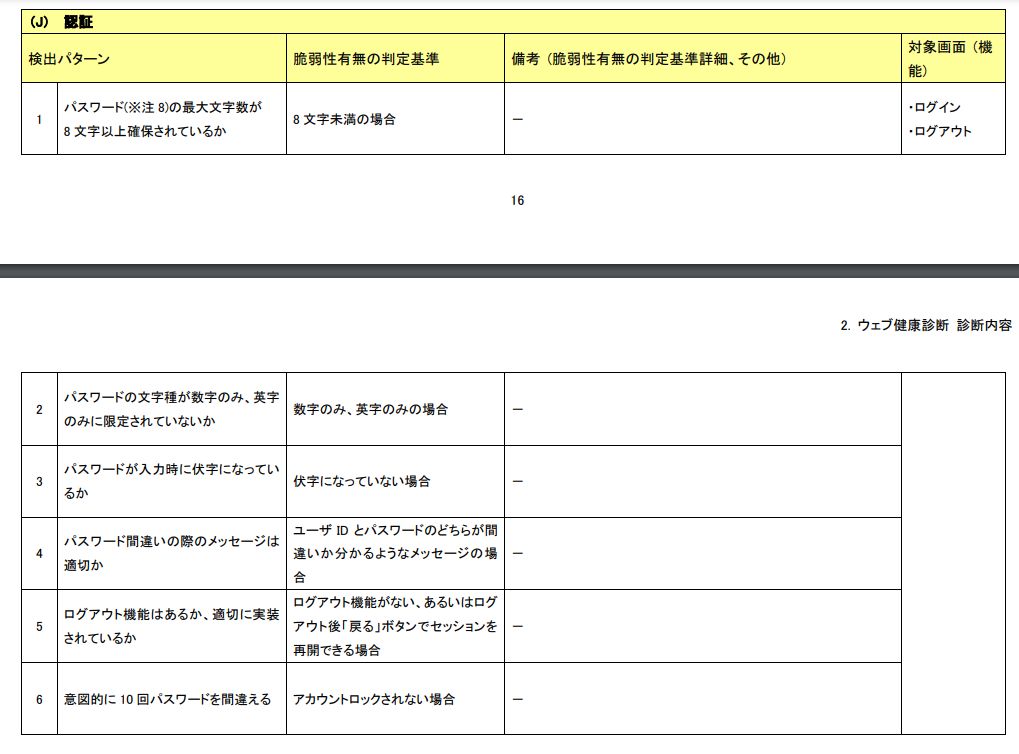

また、IPA WEB健康診断ベースで進めるはずが、portswigger academyベースになってしまい、WEB健康診断の解説を期待されていた方には、混乱させてしまった感がありました。

開発者の方から、本セミナーが、セキュアコードやソース解析側だと思われていた方もおられ、事前の説明不足を感じました。申し訳ありません。

本セミナーは、脆弱性診断やペンテストのジャンルで、攻撃者視点にたった疑似攻撃を行うブラックボックステストです。

(診断・ペンテストの違いはまた次回)

開発者様の流れでいえば、

開発中は、セキュアコーディングを意識し、場合によっては静的ツールでチェック、

システムが動き出せば、疑似攻撃をツールや手動診断で行い、より実践的、網羅的なテストでカバー。といった流れでしょうか

できれば、開発者様も、攻撃手法を知って頂いて、その上でセキュアコーディングをして頂ければ、より的を得た対策ができるのかなと感じております。

例えば、アクセス制御周りのセキュアコーディングですが、設計やコーディングをしただけでは、セキュアかどうか判断つきにくいかと思います。

*こういったロジックに関わる部分は、静的ツールも苦手とする部分ですし。

そういった場合でも、アクセス制御の攻撃手法や対策が分かれば、そういった攻撃を防御するように作ればいいんだと目安になるかと思います。

*アクセス制御の対策は、ロールが多いとパターンが増えて大変かもしれません。

*リリース前は、慣れた診断員にチェックしてもらうことをお勧めします。

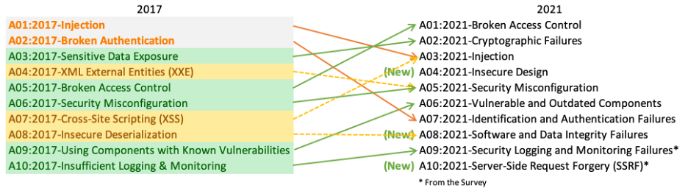

次回は、上記のアクセス制御まわりの攻撃をテーマにしたセミナーを開催予定です。

コンパスで告知させて頂いておりますので、ご興味ある方は是非お立ち寄りください。

今回、多くの方が情報を求めているというのを実感しましたので、今後もセミナー等を通してお役に立てればと思っております。

よろしくお願いいたします。

コメント