2/17にオンラインで開催されたスニークハンズオンセミナーについてご紹介致します。

こちら、当日使用したハンズオンのページで、この通りすすめればハンズオンが可能です。

*スニークさんから周りに広めて欲しいとのことなので、貼らせて頂きます。

https://japan.snyk-apj-se.io/platform_workshop.html

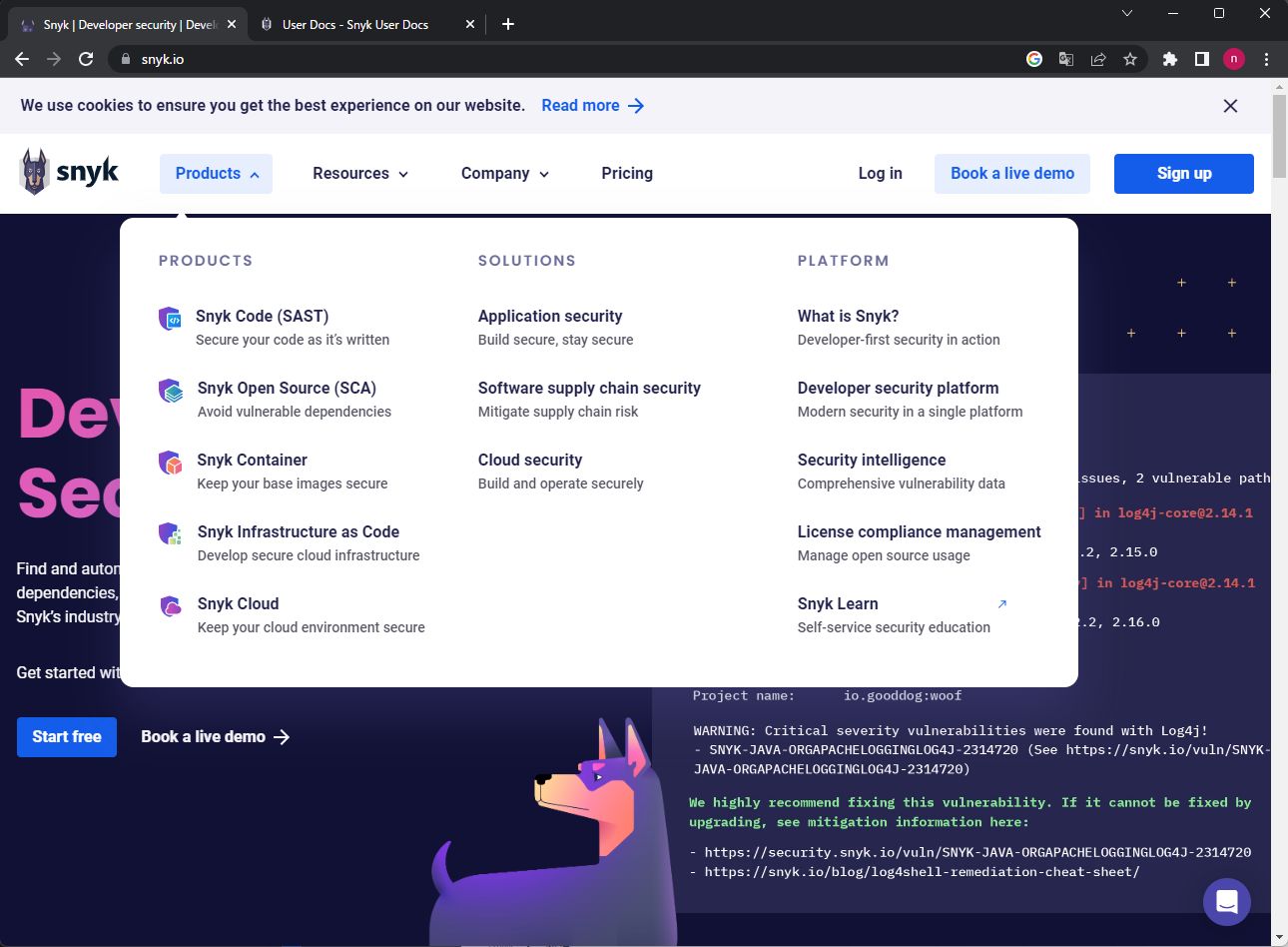

公式サイト

スニークとは、開発会社さん向けのセキュリティ自動チェックツールで、機能は以下の4つです。

■ コード SAST

IDEやgithub上で、脆弱性を検出・修正候補を出してくれる

検査項目

■ オープンソース SCA

ライブラリの依存関係をチェック

(子ライブラリで、cveが出た場合など教えてくれる)

バージョンアップしたときの動作検証は別に必要

■ コンテナ

ドッカ―の設定ファイルやイメージのチェック

■ IAC(Infrastructure as Code)

AWS なら、CloudFormation等のチェック

検査項目(AWSの場合)

当社は、この後のDAST(ダスト)や、手動診断の部分を専門にしているのですが、巷で言われているシフトレフトのように、脆弱性が、自社内で早い段階で分かってつぶせるならいいですね。

後の診断工程も、脆弱性が出る量が少なくなって、リリース前の修正作業の負担が減るかもしれません。

また、社内でセキュアなコーディング・設定のノウハウが溜まって、そもそも脆弱性を生み出しにくくなる効果も見込めます。

こういった取り組みも、益々開発サイクルが早くなっている開発会社さんにとって、一つの解決方法なのかなと思います。

もちろん、SAST(サスト)をかけただけでは、WEBアプリケーションの脆弱性項目の全てを検出するのは難しく、あとは診断会社に投げるか、DAST(ダスト)を自社でかけて診断会社に投げる、など色々なケースがあると思います。

スニークの製品には含まれてないのですが、DAST(ダスト)動的テストについて少々説明させて下さい。

DASTとは、自動スキャンツールとも呼ばれ、サイトに対し、攻撃者のように、悪意のあるシグネイチャ(悪意のある文字列)をたくさん投げ、レスポンスから脆弱性を判定するツールです。

脆弱性診断会社が使う自動スキャンツールのことですが、これを開発会社様内で使えるようにしようというご提案をさせて頂いております。

自社で、DAST(ダスト)をかけれるメリット

1.診断会社に頼まなくても、好きなときにかけれる

リリースサイクルが早いケースでも、一定のレベルが保てると思います。

2.頻繁にかけることで、早い段階で脆弱性が分かる

SASTとは違い、DASTはサイトに対して疑似的な攻撃をしますので、SASTとは検査方法が異なり、また違った脆弱性項目が検出できることが期待できます

逆にDAST(ダスト)のデメリットは、

1. テスト環境の用意が必要

疑似攻撃で多くのリクエストを投げますので、データベースがゴミデータだらけになったり、負荷でシステムが落ちる可能性もございます。

2. ロジック系の脆弱性項目検出が苦手

DASTは、テクニカル系(インジェクション・設定チェックなど)は、シグネイチャ(ペイロード)を送って、レスポンスで判別可能なものは得意ですが、ロジック系(認証・認可・ビジネスロジック・ファイルアップロード・CSRF等)など、検証に画面操作の手順があるようなものは苦手です。

*テクニカル系も、レベルの高い脆弱性は、DASTでも検出が難しいケースがあるので、100%ではないですが。

*将来は、ロジック系もAIで自動診断できるかもしれませんが、現状は難しいようです

当社の宣伝になってしまいますが、

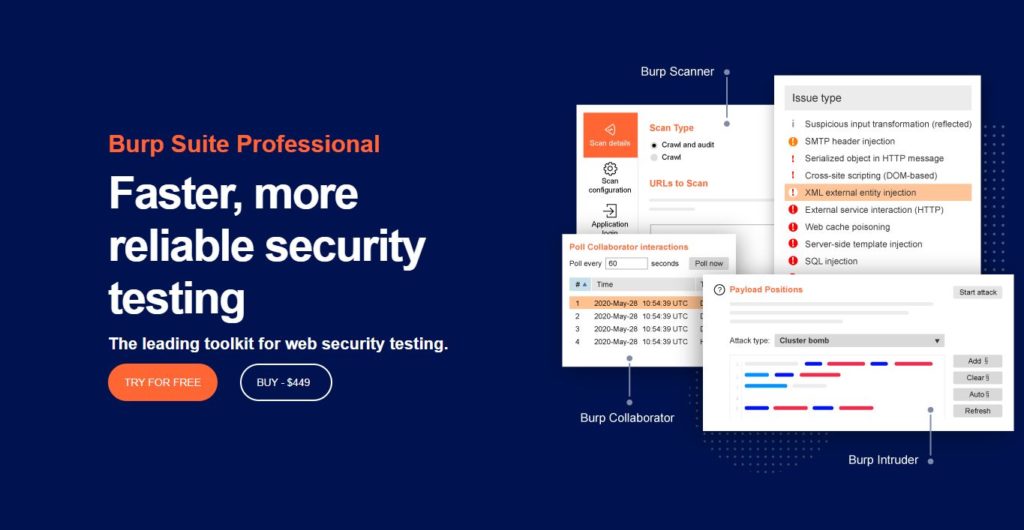

社内で、頻繁にDASTでチェックをしたい会社様に、Burp Suite(バープスイート)という製品をご提案させて頂いており、ツールのトレーニングも可能です。

こちらburp scannerの検出項目です。

Issue Definitions – PortSwigger

また、テクニカル項目は、自社で頻繁にスキャンかけてるから、ロジック系を中心に手動診断して欲しい、というご依頼も可能です。

もちろん、脆弱性診断など初めてなので、今の状態が知りたい。一通り診断して欲しい。というご要望も大歓迎です。

ご質問などお気軽にお問い合わせください。

このご機会に、診断や、内製化支援を通し、御社のノウハウの蓄積、コストカットのお手伝いをさせて頂ければ幸いです。

コメント