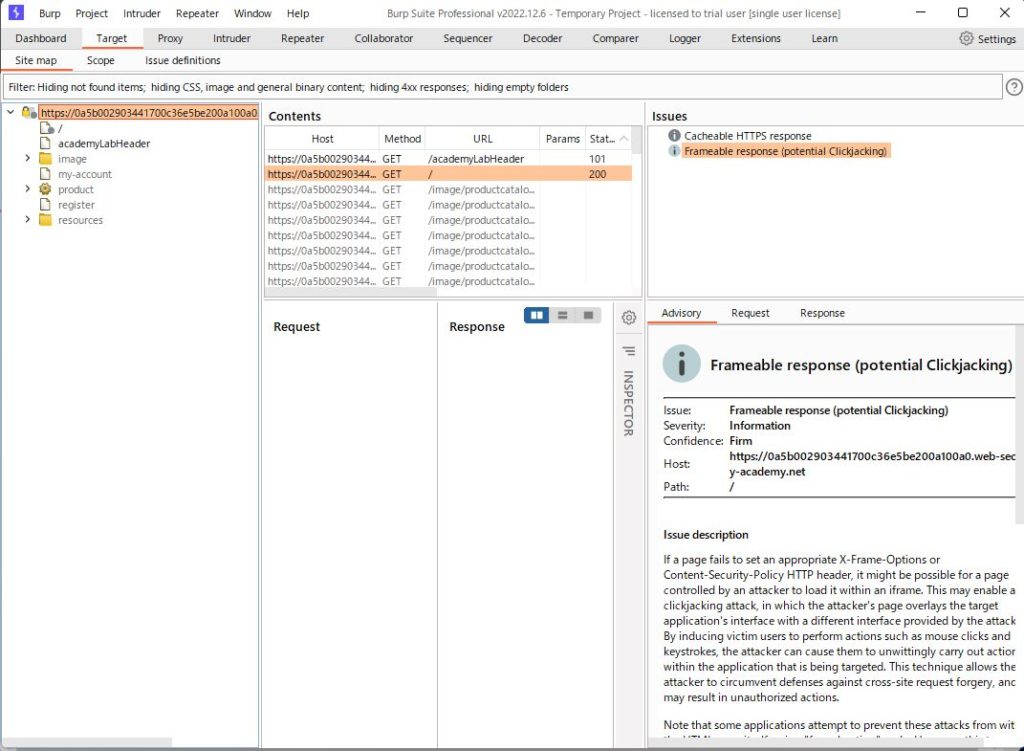

burpのターゲット – サイトマップを確認

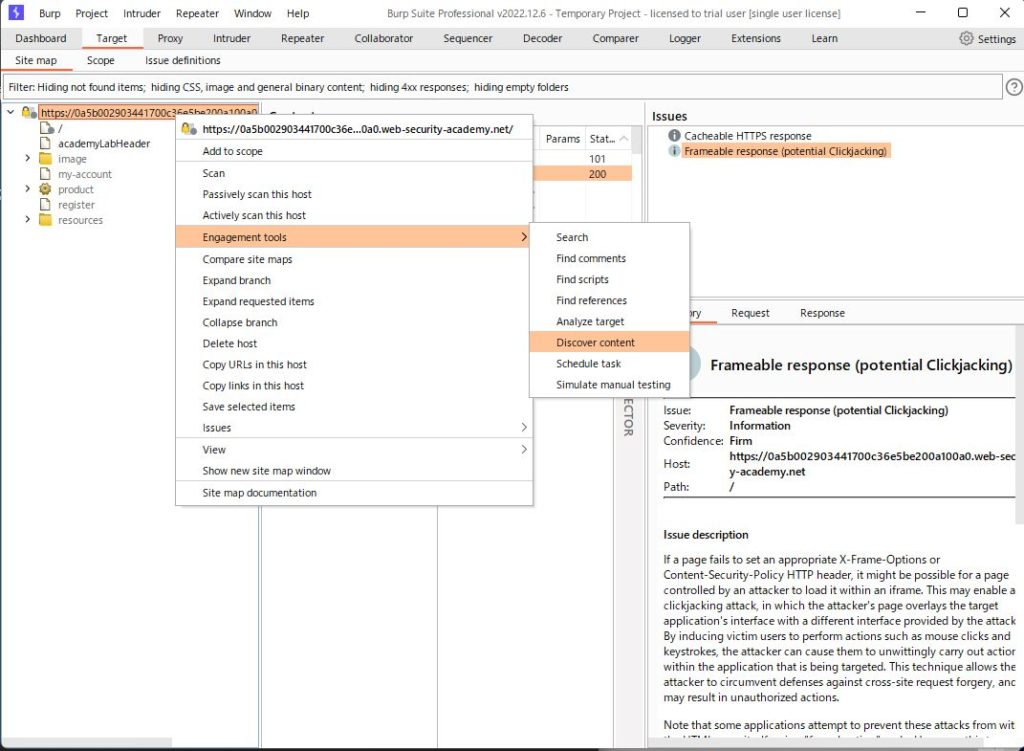

ドメイン部分を右クリック

Engagement tools – Content discovery を選択 (pro版)

ダイアログが開く

Session is not runningボタンを押す

隠しファイル・フォルダがないか総アタックをかけてくれる

Sitemapタブを確認すると、見つけてくれたフォルダ等が表示されていく

/adminが検出

*すみません。私の環境では、検出されませんでした。

時間がかかるのかな?

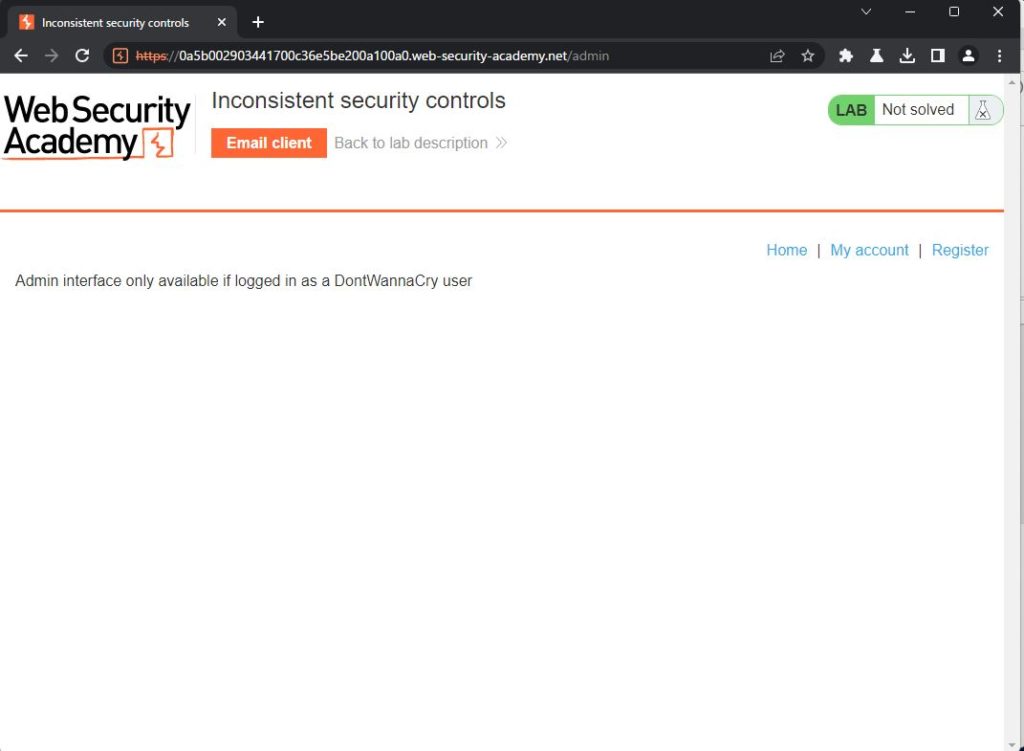

/admin を叩いてみる

DontWannaCryユーザーでないと、見れないとエラー出ました

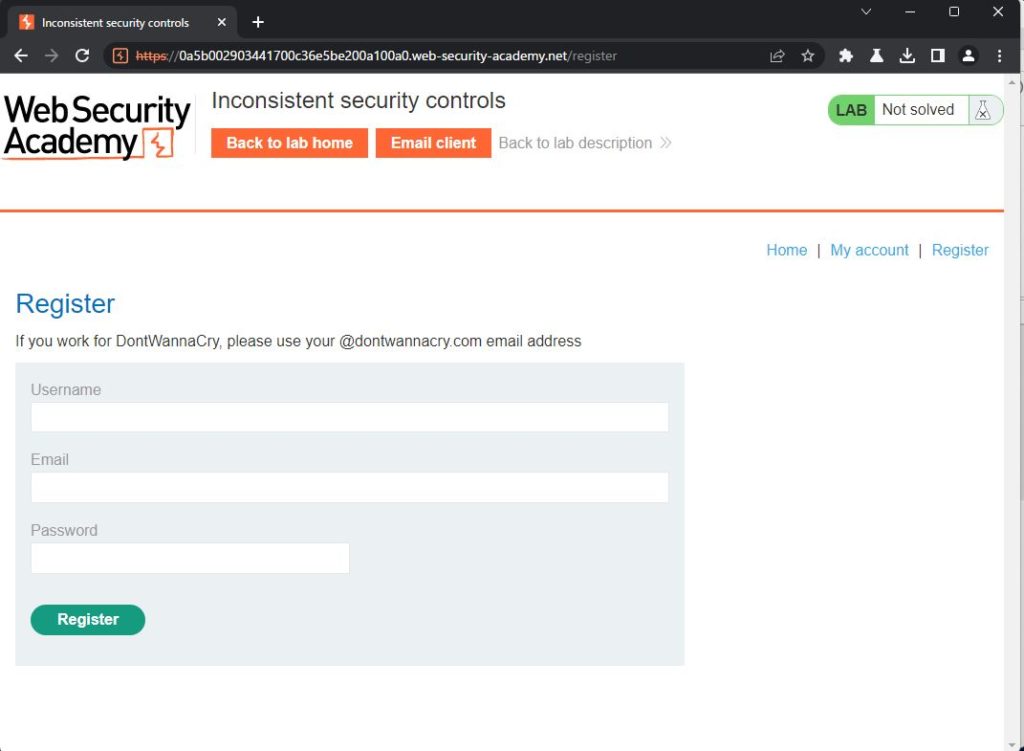

Registerページに移動します

メールに、@dontwannacry.com をつけて登録すれば、

DontWannaCryユーザーになれるとあります

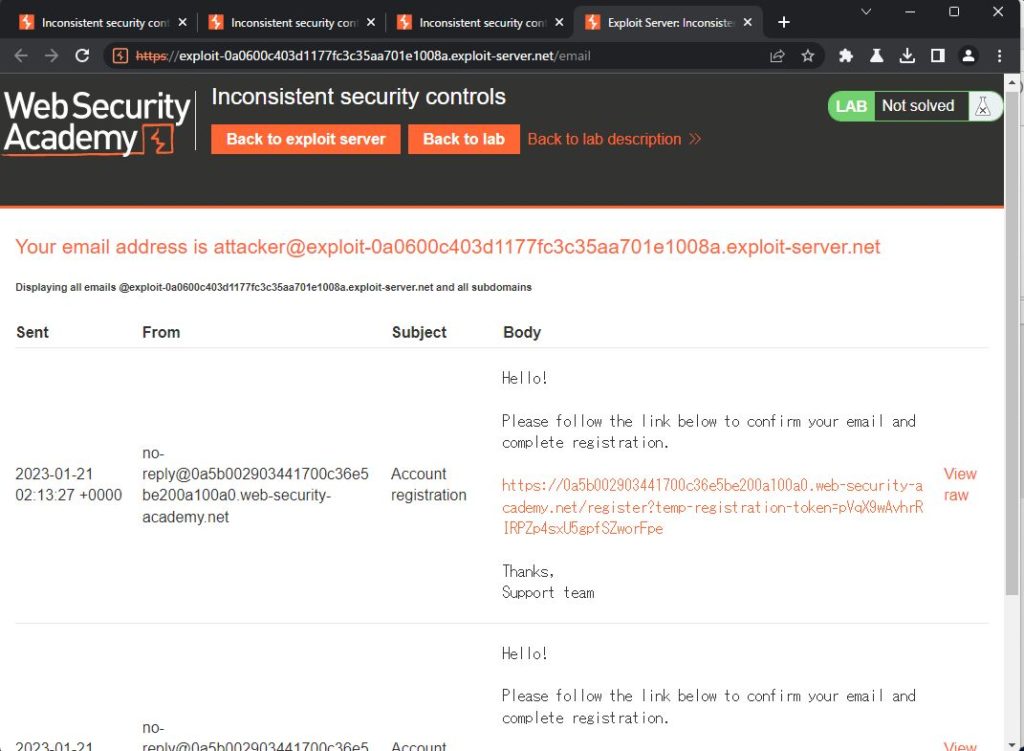

メールクライアントを確認すると、あなたのメールアドレスは、

attacker@exploit-0a0600c403d1177fc3c35aa701e1008a.exploit-server.net

ですとあります。

ID/PASSは適当に、メールは上の attacker@ で登録します。

メールクライアントページを確認し、リンクをクリックすると、登録成功とのことです。

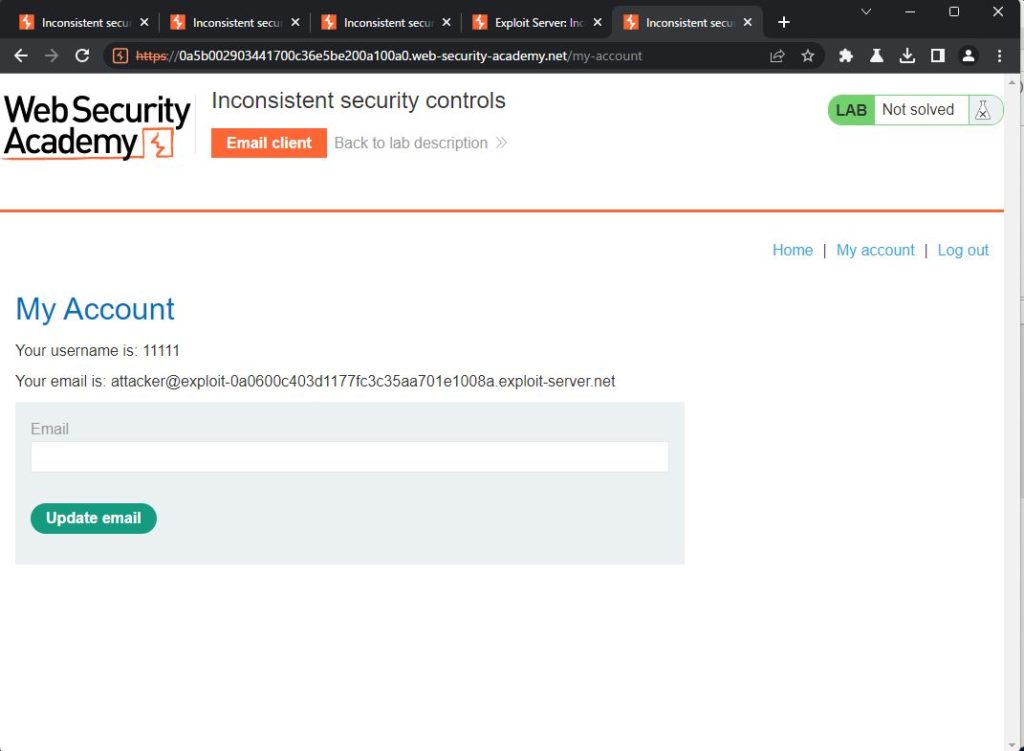

My accountに移動し、先程登録したID/PASSでログイン

メール変更フォームが表示されました。

@dontwannacry.comにすれば、/admin見れるとあったので、

abc@dontwannacry.com に変更

*abc部分は、適当

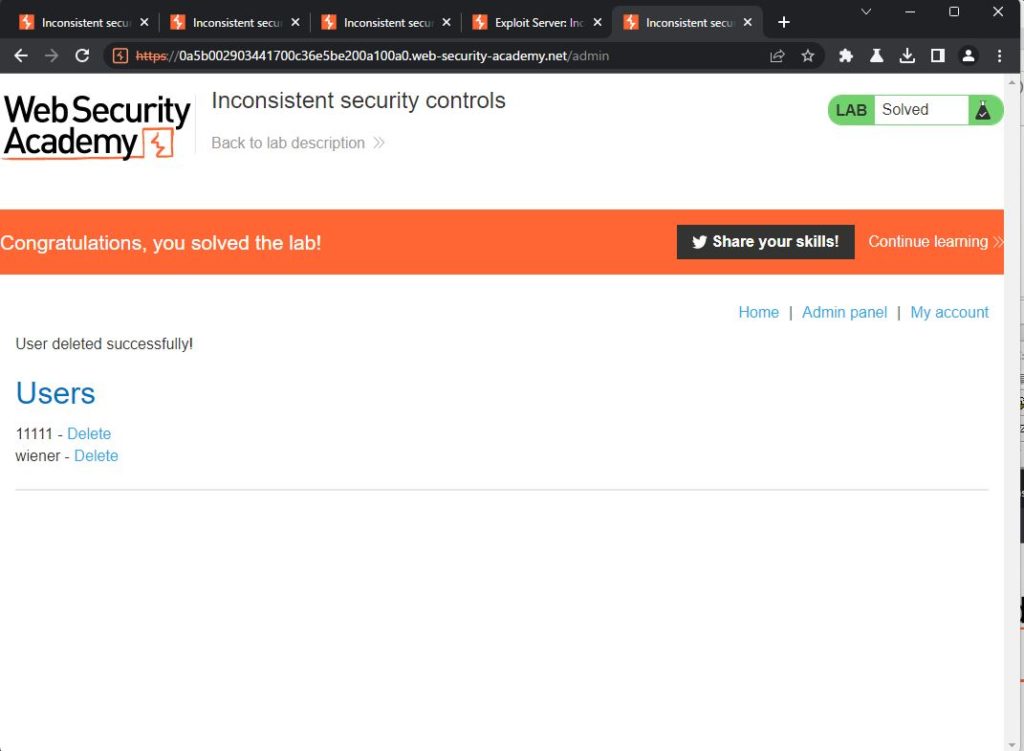

/adminにアクセスできました リンクをクリックしてcarlosを削除 クリア!

–)v

コメント